بررسی 7 گام یک پروسه Incident Response

بررسی 7 گام یک طرح Incident Response

یکی از تست هایی که همیشه در آزمون SANS SEC 504 مطرح می شود، پرسیدن در مورد مواردی است که در گام های 7 گانه یک طرح Incident Response یا Incident Handling وجود دارند.

برای مثال تست زیر از آزمون SEC504 را مطالعه کنید:

Q: Which of the following Incident handling process phases is responsible for defining rules, collaborating human workforce, creating a back-up plan, and testing the plans for an enterprise?

A. Preparation phase

B. Eradication phase

C. Identification phase

D. Recovery phase

E. Containment phase

در پاسخ به این سوال قصد داریم در این مقاله به اختصار هر یک از این فازها یا گام های 7 گانه را مورد بررسی قرار دهیم.

ممکن است سازمانی که برای آن کار می کنید مورد حمله قرار گرفته و شبکه آن به خطر افتاده و در نتیجه مقدار از اطلاعات با ارزش از دست رفته وجود داشته باشد. حال ممکن است دپارتمان IT شما بخشی از اطلاعات از دست رفته را بدست آورده اما نمی دانید که بعد از آن چه کاری می بایست انجام دهید. بنابراین حرکت بعدی شما چه خواهد بود؟

آیا یکجا می نشینید و امیدوار خواهید بود تا کسی که اطلاعات سازمان شما را در دست گرفته، از آن استفاده نکند؟ اگر شما یک تیم Incident Response-IR یا یک تیم Forensic ندارید ممکن است این اطلاعات برای همیشه از بین برود و هرگز نمی توانید متوجه شوید چه کسی آن را سرقت کرده است.

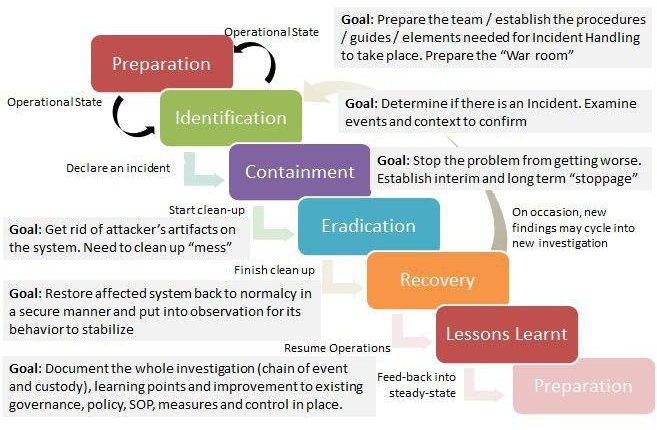

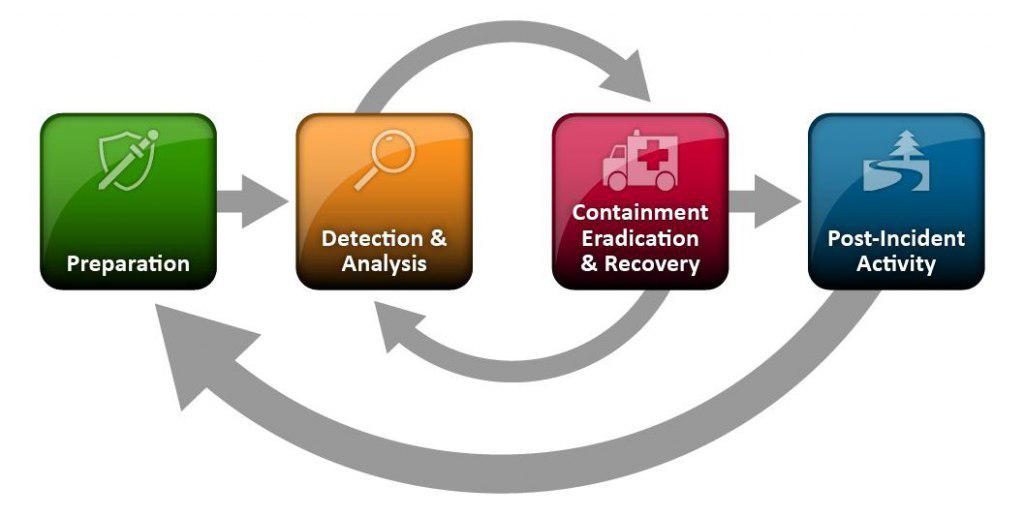

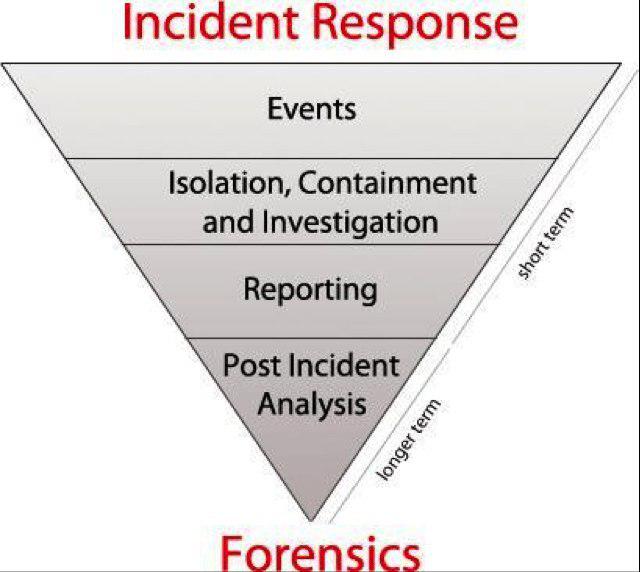

از این رو متدهایی در یک تیم Incident Response یا تیمی مثل Forensic مورد استفاده قرار می گیرند نه فقط برای این بررسی کنند که چه کسی محرمانگی سیستم شما را نقض کرده بلکه برای اینکه از وقوع مجدد این اتفاق در آینده نیز جلوگیری کنند. متدهایی از این دست معمولاً مبتنی 7 گام یک طرح Incident Response هستند که در ادامه به توضیح هر یک از این گام ها که در شکل فوق نیز به ترتیب آورده شده اند خواهیم پرداخت. این گام ها خود شامل “چرخه حیات پاسخدهی به رخداد” که از روی NIST مشخص شده در 4 مرحله “آماده سازی”، “شناسایی و تحلیل”، “محدود سازی، کنترل و بازیابی” و “فعالیت های پس از رخداد” با یکدیگر در ارتباط هستند. (شکل زیر)

گام اول: Preparation

فاز Preparation یا “آماده سازی” یکی از مهمترین فازهای پروسه Incident Handeling است، چرا که هر سازمانی می بایست برای مواجه شدن با بدترین شرایط از پیش آماده باشد. بنابراین این مهم است که چگونه وضعیت را اداره می کنید. از این رو آماده سازی یک کلید است که شامل مشخص کردن شروع یک Incident، چگونگی پوشش دهی آن، چگونگی برگشت به حالت نرمال و ایجاد سیاست های امنیتی مستقر در سازمان و شرکت شما خواهد شد اما محدود به موارد زیر نخواهد شد:

- بنرهای هشدار

- انتظارات حریم خصوصی کاربر

- فرآیندهای اطلاع رسانی Incident ایجاد شده

- توسعه یک پالیسی مهار حادثه یا Incident

- ایجاد چک لیست های Incident Handeling

- اطمینان از اینکه طرح Disaster Recovery سازمان بروز است.

- اطمینان از اینکه پروسه ارزیابی ریسک امنیتی سازمان فعال و کارآمد است.

جنبه های دیگر نیز می بایست زمان آماده سازی، آموزش پیش پیاده سازی assetهای Incident Handeling در نظر گرفته شوند. بنابراین در زمان آموزش شما می توانید انواع مختلف آموزش را که مورد نیاز تیم پاسخگویی به حوادث شماست از جمله: پشتیبانی OS، تکنیک های تخصصی تحقیق، ابزارهای Incident Response (از جمله: FTK و EnCase و…) و الزامات روال محیطی شرکت را به آنها آموزش دهید.

گام دوم: Identification

فاز Identification یا “شناسایی/تشخیص”، دومین فاز از پروسه Incident Response است که به شناسایی واقعی Incident یا رخداد منتج می شود. بنابراین اولین سوالی که ممکن است شما از تیم پاسخگویی به رخداد خود بپرسید این است که، آیا این رخداد یک فعالیت غیر معمول است یا بیشتر؟ بعد از اینکه پاسخ به این سوال مشخص شد، شما می توانید مناطقی و نواحی سیستم آسیب دیده را بررسی کنید که این مورد می تواند شامل بررسی ورودی های مشکوک در سیستم یا اکانت های شبکه، تلاش های بیش از اندازه برای login و یا user accountهای جدیدی و همچنین فایل های جدیدی که بدون هیچ توضیحی ایجاد شده اند و… باشد.

بعد از این ارزیابی ها و بررسی های صورت گرفته، زمانیکه یک Incidentی اتفاق می افتد، 6 سطح دسته بندی وجود دارد که می توانید ارزیابی کنید که این حادثه رخ داده تحت کدامیک از آنها قرار دارد:

- سطح 1: دسترسی غیر مجازی یا Unauthorized Access

- سطح 2: حملات انکار سرویس یا Denial of Services

- سطح 3: کد مخرب یا Malicious Code

- سطح 4: استفاده نادرست یا Improper Usage

- سطح 5: تلاش برای دسترسی/Probها یا اسکن ها یا Scans/Probes/Attempted Access

- سطح 6: حادثه تحقیق یا Investigation Incident

در این مرحله پس از شناسایی Incident و تشخیص آن، می بایست تعیین اولویت رسیدگی به آن و ارجاع رخداد به گروه مورد نظر توسط کارشناسان تیم IR صورت گیرد.

گام سوم: Containment

فاز Containment یا “مهار” زمانیست که تیم پاسخدهی به رخداد شما حال می داند که به چه سطحی از Incident مواجه است و حرکت بعدی شامل مهار کردن رخداد صورت گرفته می باشد که نکته اصلی در اینجا محدود کردن دامنه و بزرگی مسئله مورد نظر می باشد. در این شرایط دو ناحیه ای که می بایست مورد پوشش قرار دهید عبارتند از:

- محافظت و نگهداشتن منابع پردازشی حیاتی موجود در صورت ممکن

- تعیین وضعیت عملیاتی کامپیوتر، سیستم یا شبکه آلوده شده

به ترتیب می بایست وضعیت عملیاتی سیستم یا شبکه آلوده خود را بر راساس این سه گزینه تعیین نمایید:

- سیستم مورد نظر خود را از شبکه disconnect کرده و اجازه دهید سیستم مزبور در حالت stand-alone به وضعیت عملیاتی خود ادامه دهد.

هر چیزی را بلافاصله shutdown کنید. - اجازه دهید سیستم شما در روی شبکه run باشد اما فعالیت های آن را مانیتور نمایید. (توجه داشته باشید این مورد زمانیست که شما احتمال آلوده شده سایر سیستم های شبکه خود را از طریق این سیستم منتفی می دانید و با گزینه 1 در تضاد نیست).

- توجه داشته باشید که همه این گزینه های ارائه شده راهکارهای جهت مهار مسئله بوجود آمده در شروع کار پروسه Incident Response هستند و باید بلافاصله به گام بعد بروید.

گام چهارم: Investigation

فاز Investigation یا “تحقیق” اولین گام برای تعیین آنچه در واقع برای سیستم، کامپیوتر یا شبکه شما رخ داده است می باشد. بنابراین یک بررسی سیستماتیک و منظم در همه موارد می بایست صورت بگیرد از جمله:

- نسخه های bit-stream از درایوها

- بررسی external storage

- بررسی حافظه بلادرنگ یا real-time memory

- بررسی logهای تجهیزات شبکه

- برسی logهای سیستمی

- بررسی logهای اپلیکیشن

- و دیگر اطلاعات مورد پشتیبانی

همچنین شما می بایست قادر به پاسخدهی به سوالاتی از جمله اینکه: چه اطلاعاتی مورد دسترسی قرار گرفته اند؟ چه کسی به آنها دسترسی پیدا کرده؟ و بررسی logها چه چزی را نشان می دهد؟ و… باشید.

بعلاوه بسیار اهمیت دارد که هر کاری که در طول پروسه Investigate یا تحقیق خود انجام می دهید را به خوبی document نمایید، به ویژه تهدیدات خارجی که ممکن است شامل درگیری های قانونی نیز باشند.

گام پنجم: Eradication

فاز Eradication یا “ریشه کن کردن” شامل از بین بردن فرآیندهایی می شود که منجر به وقوع Incident اخیر در کامپیوتر، سیستم یا شبکه شما شده است. این مرحله فقط می بایست پس از اتمام کلیه اقدامات داخلی و خارجی انجام شود. اما دو جنبه مهمی که در فاز Eradication می بایست همیشه در ذهن خود داشته باشید عبارتند از:

- گام اول Cleanup کردن است. پروسه Cleanup یا “پاک سازی” شامل اجرا نرم افزار آنتی ویروس شما و uninstall کردن نرم افزار آلوده و rebuild کردن OS یا جایگزین کردن کل هارد درایو و بازسازی شبکه می شود.

- گام دوم Notification است. Notification یا “اطلاع رسانی” همیشه شامل پرسنل مربوطه چه افرادی در بالا یا پایین سمت “مدیریت پاسخگویی به حوادث” در زنجیره گزارشدهی می شود.

گام ششم: Recovery

گام Recovery یا بازیابی زمانی که شرکت یا سازمان شما به حالت نرمال خود بر می گردد اتفاق می افتد. جهت پروسه Recovery دو گام وجود دارد:

- بازیابی سرویس یا Service Restoration که مبتنی بر اجرای برنامه های احتمای شرکت است.

- اعتبارسنجی سیستم و/یا شبکه، تست و تأیید سیستم اینکه سیستم عملیاتی است.

به این ترتیب هر کامپوننتی که تسخیر شده یا به خطر افتاده می بایست مجدداً حالت عملیاتی و مطمئن (ایمن) آن تأیید شود.

گام هفتم: Follow-Up

اما بعد از اینکه همه چیز به حالت نرمال و اولیه خود بازگشته، تعدادی از سوالاتی Follow-Upی وجود دارد که پاسخ به آنها نشان می دهد که پروسه Incident Handeling بصورت مؤثر و مناسب انجام شده است یا خیر. این سوالات عبارتند از:

- آیا آمادگی کافی وجود داشت؟

- آیا تشخیص به موقع رخ داده است؟

- آیا ارتباطات کاملاً واضح انجام شده است؟

- هزینه این Incident یا رخداد چقدر بود؟

- آیا شما یک برنامه استمرار کسب و کار یا اصطلاحا Business Continuity Plan – BCP دارید؟

- چطور ما می توانیم از وقوع مجدد این رخداد جلوگیری کنیم؟

مشخصاً با پاسخ به این سوالات در پیشرفت سازمان و شرکت شما لازم و ضروریست. چرا که شرکت و تیم پاسخگویی به حوادث شما می بایست آماده تکرار این پروسه باشد. بنابراین این پروسه می تواند به سازمان شما کمک کند تا دارایی های با ارزش و اطلاعات پرسنل خود را امن نگه دارد.

نتیجه گیری

حال که با مکانیزم چرخه Incident Response یا Incident Handing در تیم IR که (یا همان تیم CERT) آشنا شدیم، به روشنی مشخص است که پاسخ سوالی که در ابتدای این مقاله از آزمون بین المللی SANS SEC504 مطرح شد، گزینه A می باشد، چرا تعریف ruleها، همکاری نیروی انسانی، ایجاد یک طرح backup و تست planها در یک enterprise در فاز Preparation یا آماده سازی انجام می شود.

نویسنده: میثم ناظمی