تست نفوذ

-

از کجا بفهمیم گوشی ما هک شده؟

از کجا بفهمیم گوشی ما هک شده است؟ گوشی ما شامل قسمت عمده زندگی ما است. همچنین یک ابزار هوشمند…

بیشتر بخوانید » -

حمله جدول رنگین کمانی چیست؟

حمله جدول رنگین کمانی چیست؟ حفاظت از رمز عبور یک روش کارآمد برای کنترل دسترسی است که همه ما به…

بیشتر بخوانید » -

پیدا کردن پسورد وای فای با ماژول subprocess پایتون

پیدا کردن پسورد وای فای با پایتون هنگام اتصال به وای فای، باید برخی رمزها را برای دسترسی به شبکه…

بیشتر بخوانید » -

نحوه پیدا کردن رمز وای فای در گوشی

چگونه رمز وای فای را در گوشی پیدا کنیم؟ زمانی پیش می آید که رمز وای فای خودمان را فراموش…

بیشتر بخوانید » -

فوت پرینتینگ (FootPrinting) چیست؟

فوت پرینتینگ (FootPrinting) چیست؟ مراحل تست نفوذ به چندین دسته مختلف و متفاوت تقسیم بندی میشوند که یکی از مهم…

بیشتر بخوانید » -

مروری بر حملات BadUSB

BadUSB چیست؟ بد یو اس بی (BadUSB) حمله ای است که از یک آسیب پذیری ذاتی در میان افزار USB…

بیشتر بخوانید » -

دانلود کتاب هکر قانونمند CEH v11

هکر قانونمند یا ceh که مخفف عبارت Certified Ethical Hacker می باشد یک نام حرفه ای برای توصیف هکرهایی است که…

بیشتر بخوانید » -

چگونه آسیب پذیری های یک وب سایت را خودمان پیدا کنیم؟

چگونه آسیب پذیری های یک وب سایت را خودمان پیدا کنیم؟ امروزه با پیشرفت فناوری و روی کار آمدن تکنولوژی…

بیشتر بخوانید » -

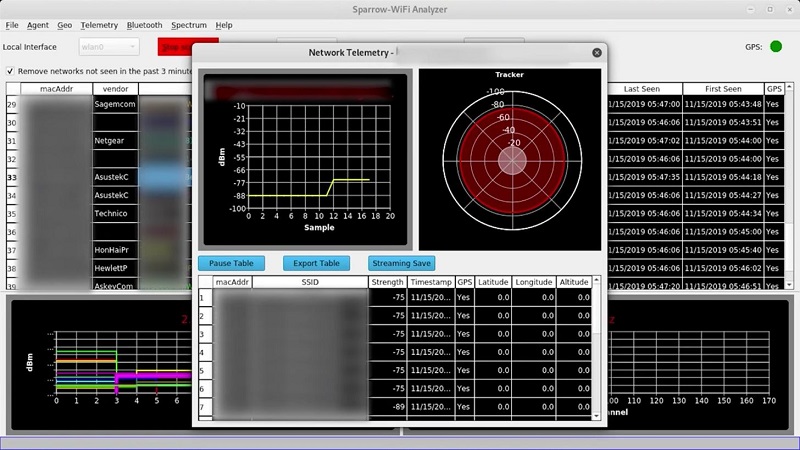

نحوه ردیابی سیگنال های (GPS , Wifi , Bluetooth)

اگر شما هم در شرایطی قرار گرفتید که باید نگاهی به طیف بی سیم بلوتوث و وای فای و gps…

بیشتر بخوانید » -

بات نت (botnet) چیست؟

بات نت ها (botnet) کدهای مخربی هستند که مخفیانه و بدون اطلاع صاحبانشان در سیستم ها اجرا می شوند و…

بیشتر بخوانید »