راه های مقابله با حملات sniffing

راه های مقابله با حملات sniffing

sniffer برنامه یا ابزاری است برای استراق سمع کردن ترافیک شبکه بوسیله گرفتن اطلاعاتی که روی شبکه در حال تبادل هستند. بیشتر شبکه ها از تکنولوژی broadcast استفاده می کنند که در این حالت یک پیام ارسال شده به یک کامپیوتر می تواند توسط کامپیوتر های دیگه هم خوانده شود. به صورت معمولی کلیه کامپیوتر ها بجز کامپیوتری که مقصد پیام هست پیام را نادیده می گیرد. اما می توان کاری کرد که کامپیوتر پیامی را که به اون مربوط نیست را بخواند. این کار همان اسنیف کردن اطلاعات است. در این مقاله به ارائه راه هایی برای مقابله با حملات sniffing خواهیم پرداخت.

راه های مقابله با sniffing

- محدود کردن دسترسی فیزیکی به شبکه و مطمئن شدن ازینکه packet sniffer نمیتواند نصب شود

- استفاده از رمزنگاری برای محافظت از اطلاعات

- اضافه کردن مک آدرس gateway شبکه به arp table به صورت استاتیک

- استفاده از مک آدرس های static و اضافه کردن آنها به arp table و همینطور ip static استفاده کردن

- استفاده از ipv6 به جای ipv4

- استفاده از پروتکل های امن برقراری session مثل ssh و secure copy(SCP) و …

- استفاده از https بجای http

- استفاده از سوییچ بجای هاب

- استفاده از sftp به جای ftp

- استفاده از PGP,S/MIPE,VPN,IPSec,SSL/TLS و همچنین استفاده از پسوردهای یکبار مصرف

- استفاده از پروتکل های رمزنگاری قوی در شبکه های وایرلس نظیر wpa3 و wpa2

- استفاده از ابزارهایی که تشخیص promiscuous mode را میدهند.

تکنیک های تشخیص SNIFFER

تکنیک Ping: همانطور که در این مقاله دیدیم sniffer ها در مد promiscuous فعالیت می کنند و تمامی پکت ها را به سمت خود می کشانند حتی پیام هایی که به آنها مربوط نیست ، در این حالت اگر پیام ping به سمت آی پی که در شبکه وجود ندارد بفرستیم پاسخ پینگ ما را می گردد و می گوید که هاست فعال می باشد در صورتی که در اصل این چنین نیست.

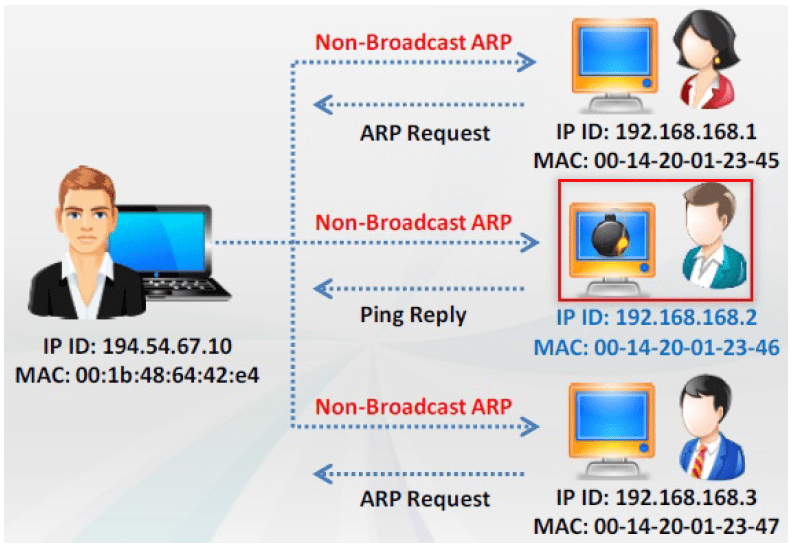

تکنیک Arp: در این روش ما یک پیام broadcast با آدرس اشتباه تولید می کنیم ، همانطور که میدانیم پیام های broadcast دارای آدرس FF:FF:FF:FF:FF:FF در لایه دوم می باشند که هنگام ایجاد درخواست پیام arp یک پیام با این آدرس تولید می شود ، حالا برای اینکه تست کنیم آیا sniffer در شبکه وجود دارد یا خیر یک پیام با آدرس broadcast اشتباه به آدرس non broadcast مثلا FF:FF:FF:FF:FF:FE تولید می کنیم و انتظار داریم که این پیام خود کارت شبکه ما DROP شود و پاسخی به ما ارسال نشود و اگر پاسخی ارسال شود بیانگر وجود sniffer می باشد.

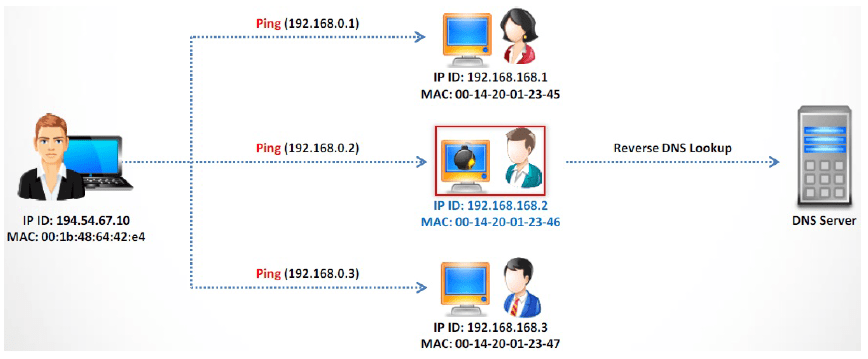

تکنیک Dns: اکثر sniffer ها به دلیل ماهیت ساختاری از recursive dns پشتیبانی می کنند یعنی تمایل به تبدیل ip به اسم را دارند و در این روش با مانیتور کردن پیام های dns lookup می توان فهمید که آیا sniffer در شبکه وجود دارد یا خیر چون اکثر ماشین هایی که reverse lookup انجام میدهند به احتمال زیاد sniffer می باشند. با ارسال یک درخواست پینگ میتوان ترافیک مورد نظر را ایجاد و ترافیک شبکه رو مانیتور کرد.

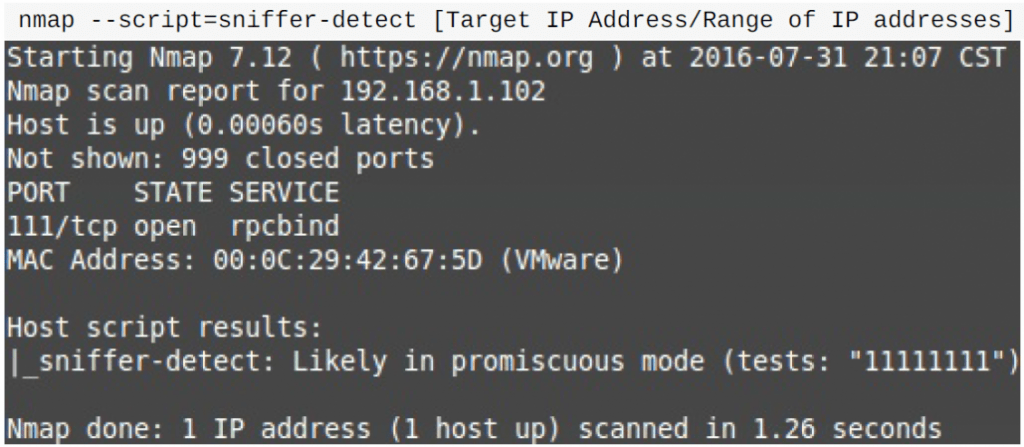

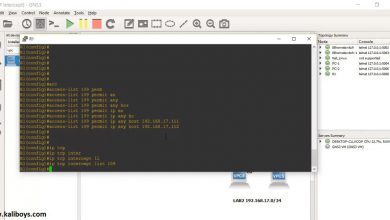

استفاده از ابزارهای nmap و promqryui نیز امکان پذیر می باشد.

جلوگیری از حملات sniffing در میکروتیک

نکته بسیار مهم: به دلیل محدودیت قابلیت های میکروتیک ، پیشنهاد می شود هر 3 عملیات زیر را جهت افزایش امنیت باهم انجام دهید.

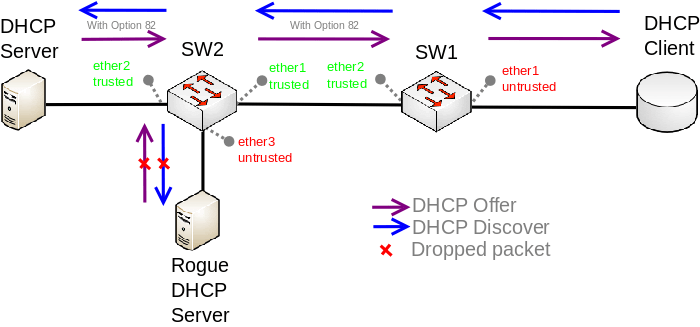

پیاده سازی dhcp snooping در میکروتیک جهت جلوگیری از rogue server

/interface bridge add name=bridge /interface bridge port add bridge=bridge interface=ether1 trusted=yes add bridge=bridge interface=ether2 trusted=yes add bridge=bridge interface=ether3

پیاده سازی port security

در میکروتیک مبحثی به عنوان پورت سکوریتی نداریم ولی تقریبا میتوان آن را پیاده سازی کرد. از قسمت زیر میتوان آن را پیاده سازی کرد و اگر کسی کابل وصل کند نمی تواند دیگر به شبکه وصل شده و استفاده کند.

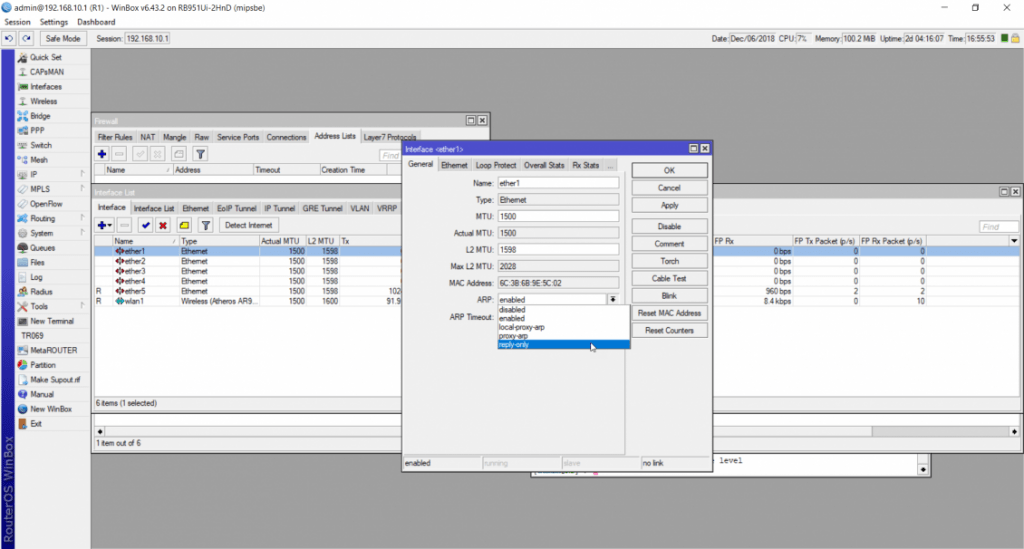

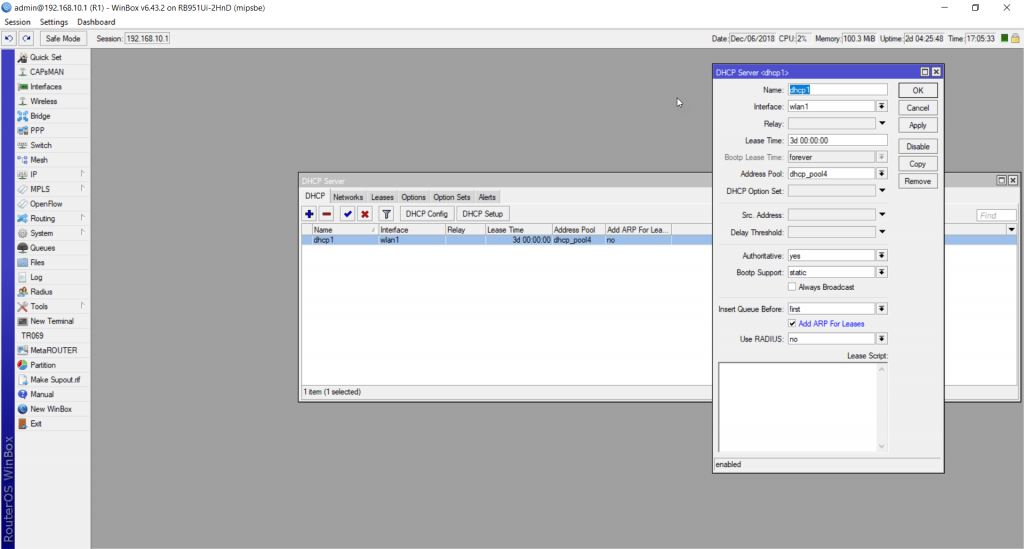

پیاده سازی DAI)dynamic arp inspection)

در این روش بعد از اینکه پاسخ دادن به ARP را reply-only کردیم حالا باید در قسمت dhcp server روی dhcp که ساخته شده دوبار کلیک کنیم و گزینه add arp for lease را تیک بزنیم.