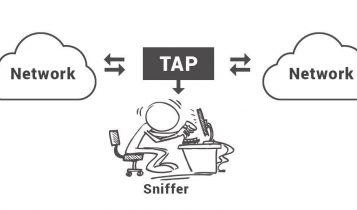

همه چیز درباره حملات شنود مخفیانه (Sniffing)

Sniffing فرایند نظارت و ضبط تمام بسته های عبوری از یک شبکه با استفاده از برخی ابزارها می باشد. احتمال این بسیار زیاد است که اگر مجموعه ای از پورت سوئیچ های سازمانی باز باشند، حتی یکی از کارمندان خود سازمان نیز می تواند تمام ترافیک شبکه را شنود کند. و یا اینکه هر کسی که دسترسی فیزیکی به شبکه دارد می تواند با استفاده از کابل اترنت به شبکه وصل شود یا به صورت بی سیم به آن شبکه متصل شود و ترافیک کل شبکه را شنود کند. به عبارت دیگر، حملات Sniffing به شما این امکان را می دهد تا بتوانید انواع ترافیک عبوری از یک شبکه را به صورت مخفیانه مشاهده کنید. چه در شبکه های محافظت شده و چه در شبکه های غیر محافظت شده.

طریقه کار کردن snifferها

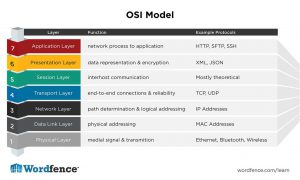

کامپیوتری که به یک LAN وصل باشد دو آدرس دارد. اولی مک است که آدرس مک که برای هر سخت افزار که آدرس مک دارد یکتا است و دو تا کارت را پیدا نمی کنید که ادرس مک آن ها با یکی دیگر یکسان باشد. از این آدرس مک برای ساختن قاب های اطلاعاتی (Frame) برای ارسال اطلاعات به و یا از ماشین ها استفاده می شود.

دومی آدرس، IP می باشد که در لایه سوم یعنی شبکه می باشد. برای ارسال اطلاعات به کامپیوتر دیگر سیستم اول داخل جدول ARP به دنبال آدرس مک سیستم مقابل می گردد و اگر هیچ مک آدرسی برای ip هدف پیدا نکند یک درخواست برای همه برودکست می کند و از همه می خواهد که هرکسی آی پی مورد نظر میباشد آدرس مک خود را اعلام کند. بدین وسیله اگر سیستم داخل شبکه آدرس آی پی پاکت را با خودش یکی ببیند ادرس مک را داخل یک پکت گذاشته و برای سیستم درخواست کننده ارسال می کند. حالا سیستم آدرس فیزیکی سیستم دیگر را دارد و این آدرس را به جدول ARP خودش اضافه می کند. از این به بعد کامپیوتر مبدا برای ارتباط با سیستم مقصد از این آدرس فیزیکی استفاده می کند.

در لایه دوم که arp کار می کند دستگاه های switch و hub عمل می کنند. هکر ها کارهایی انجام میدهد که این دیوایس ها اطلاعات را به سمت کامیپوتر آن ها می فرستند و هکر با گرفتن این پکت ها و بررسی آنها اطلاعاتی را به دست می آورند نظیر پسوردها ، سایت ها ، ادرس ایمیل ها و ….. که در ادامه به آن ها خواهیم پرداخت.

در حملات sniffing چه چیزی می تواند شنود شود؟

می توان اطلاعات حساسی را که در لیست زیر قرار داده ایم را شنود کرد:

- ترافیک ایمیل (Email traffic)

- رمزهای عبور اف تی پی (FTP passwords)

- ترافیک وب (Web traffics)

- گذرواژههای تلنت (Telnet passwords)

- پیکربندی روتر (Router configuration)

- جلسات گفتگو (Chat sessions)

- ترافیک دی ان اس (DNS traffic)

انواع Sniffing

Sniffing می تواند فعال(Active) یا غیر فعال(Passive) باشد.

حالت غیر فعال(Passive) در حملات Sniffing

در این نوع Sniff کردن مهاجم بر روی کلیه کامپیوترهای یک شبکه LAN نرم افزار شنود نصب می کند که تقریبا کمتر کسی این روزها امکان شنود به این روش را دارد. شنود کردن شبکه این روزها بسیار سخت شده است ، قبلا با توجه به مکانیزم کاری که در HUB ها وجود داشت و داده ها در کلیه پورت ها ارسال می شدند، نرم افزار Sniffer هم می توانست داده های کل شبکه LAN را به یک باره شنود کند اما این روزها از HUB استفاده نمی شود این نوع Sniff کردن شبکه را Passive Sniffing می نامند چون هکر نیازی به انجام هیچ کاری برای دریافت اطلاعات از شبکه ندارد.

ابزارهای Sniffing براحتی اطلاعات مورد نیازشان را در این محیط به دست می آورند. این نوع شنود در شبکه های وایرلس هم کاربرد دارد و وقتی صحبت از Passive Sniffing در شبکه های وایرلس می شود یعنی اینکه ما صرفا با یک کارت شبکه وایرلس نرم افزار شنود را اجرا می کنیم و منتظر می شویم که Packet ای به ما برسد تا آن را Capture کنیم. این روزها رسما Passive Sniffing در شبکه های کابلی منسوخ شده است اما در شبکه های وایرلس همچنان قابل استفاده است. نکته مهمی که در Passive Sniffing وجود دارد این است که کسی متوجه حضور مهاجم نمی شود .

خبر خوب این است که Hubها امروزه منسوخ شده اند و بیشتر شبکه های مدرن از سوئیچ استفاده می کنند. از این رو، اسنیف Passive زیاد موثر نخواهد بود.

حالت فعال(Active) در حملات Sniffing

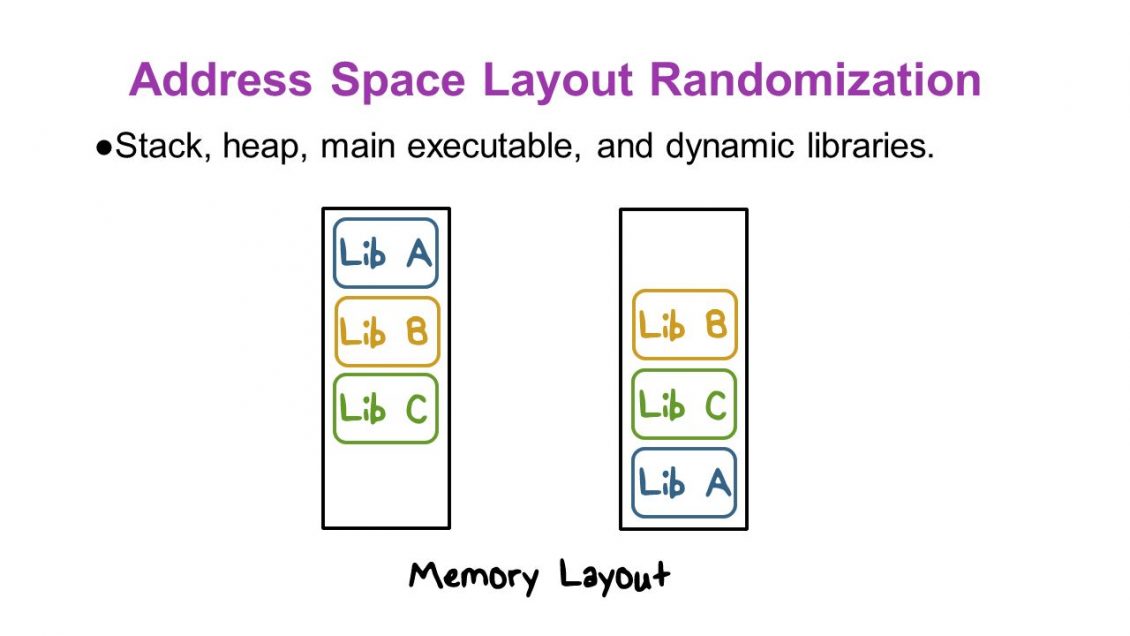

در این حالت نرم افزارهای شنود قادر هستند تعداد بسیار زیادی MAC Address جعلی را به سمت سویچ ارسال کنند و جدول آدرس MAC یا MAC Table را سرریز می کند و با سرریز شدن این جدول سوییچ ما تبدیل به یک HUB می شود و ترافیک را بر روی تمامی پورت های خودش ارسال می کند و فرآیند شنود ما کامل می شود. طبیعی است که با توجه به ایجاد شدن ترافیک بسیار زیاد احتمال شناسایی هکر بسیار زیاد است. اما همین مکانیزم برای شبکه های وایرلس نیز صادق است ، در Passive Wireless Sniff شما منتظر می مانید که Access Point شما برای سیستم شما یک بسته ارسال کند که ممکن است مدت ها زمان ببرد ، در Active Wireless Sniffing ما بصورت جعلی برای Access Point درخواست های زیادی ارسال می کنیم تا مجبور به پاسخگویی و در نتیجه امکان شنود آن شود. این روزها وقتی صحبت از شنود در شبکه می شود منظور Active Sniffing است.

تکنیک های Sniffing فعال عبادتند از موارد زیر که در مقاله “تکنیک های Sniffing” بیشتر به آن پرداختیم.

- MAC Flooding

- DHCP Attacks

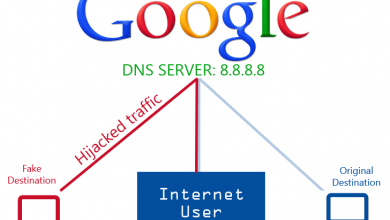

- DNS Poisoning

- Spoofing Attacks

- ARP Poisoning

پروتکل هایی که تحت تأثیر حملات Sniffing قرار دارند

به طور کلی تمام پروتکل هایی که از رمز نگاری استفاده نمی کنند به راحتی آسیب پذیر می باشند ، در زیر برخی از آنها را نام برده ایم.

- HTTP – پروتکلی است که برای ارسال متن به کار میرود بدون استفاده از هیچ گونه رمزنگاری.

- SMTP – اساسا در انتقال ایمیل ها مورد استفاده قرار می گیرد. این پروتکل کارآمد است، اما هیچگونه حفاظت در برابر sniffing را شامل نمی شود.

- NNTP – این پروتکل برای تمامی ارتباطات استفاده می شود، اما اشکال اصلی این است که داده ها و حتی پسوردهای بر روی شبکه به عنوان متن واضح(clear text) ارسال می شوند.

- POP – برای دریافت ایمیل از سرور استفاده می شود. این پروتکل هیچ محافظتی در برابر sniffing ندارد.

- FTP – برای ارسال و دریافت فایل استفاده می شود، اما هیچ ویژگی امنیتی ارائه نمی دهد. تمام داده ها به صورت متن ساده ارسال می شوند.

- IMAP – عملکردهای آن همانند SMTP است، اما در برابر اسنیف بسیار آسیب پذیر است.

- Telnet – همه چیز (نامهای کاربری، رمزهای عبور و…) را بر روی شبکه به عنوان متن ساده(clear text) ارسال می کند و از این رو می توان به راحتی آن را اسنیف کرد.

انواع پروتکل های شبکه و کارایی آنها

ابزارهای پرکاربرد برای حملات Sniffing

ابزارهای زیادی برای اسنیف شبکه وجود دارد و همه آنها ویژگی های خاص خود را دارند تا هر کس تجزیه و تحلیل ترافیک و اطلاعات را بر اساس سلیقه خود به دست آورد.

- BetterCAP – یک ابزار قدرتمند، انعطاف پذیر و قابل حمل است که برای انجام انواع مختلف حملات MITM علیه شبکه، دستکاری HTTP، HTTPS و ترافیک TCP به صورت لایو به کار میرود.

- Ettercap – یک مجموعه جامع برای حملات مرد میانی است. دارای قابلیت هایی همچون اسنیف ارتباطات زنده، فیلتر کردن محتوا و… میباشد.

- Wireshark – یکی از معروف ترین ابزارهای sniffing به شمار میرود.دارای ویژگی های مهمی همچون، کمک به تجزیه و تحلیل ترافیک و اطلاعات میباشد.

- Tcpdump – یکی از ابزارهای تجزیه و تحلیل ترافیک در خط فرمان شناخته شده است. توانایی پیگیری و مشاهده TCP / IP و دیگر بسته ها را در هنگام انتقال از طریق شبکه فراهم می کند.

- WinDump – یک ابزار خط فرمانی است که برای نمایش اطلاعات هدر مناسب است.

- Dsniff – مجموعه ای از ابزارهای طراحی شده برای حملات اسنیف با پروتکل های مختلف و با هدف سرقت پسوردها میباشد. Dsniff برای سیستم عامل های یونیکس و لینوکس طراحی شده و معادل کامل در سیستم عامل ویندوز ندارد.

- EtherApe – این یک ابزار لینوکس / یونیکس است که برای نمایش گرافیکی اتصالات ورودی و خروجی سیستم طراحی شده است.

- NetWitness NextGen – یک Sniffer مبتنی بر سخت افزار، به همراه ویژگی های زیادی میباشد و برای نظارت و تجزیه و تحلیل تمام ترافیک در شبکه طراحی شده است. این ابزار توسط FBI و دیگر سازمان های اجرای قانون استفاده می شود.

- NetworkMiner

- Kismet

- Fiddler

- EtherApe

- Packet Capture

- PRTG Network Monitor

- Steel Central Packet Analyzer

- SolarWinds Packet Analysis Bundle

- و …

یک نفوذگر می تواند از هر یک از این ابزارهای تست نفوذ برای تجزیه و تحلیل ترافیک در شبکه استفاده کند و اطلاعات را تجزیه و تحلیل کند.