ارزیابی آسیب پذیری در هک و امنیت چیست؟

ارزیابی آسیب پذیری یک بررسی سیستماتیک از نقاط ضعف و امنیتی در یک سیستم اطلاعاتی است. با انجام ارزیابی معلوم می شود که آیا سیستم در مقابل آسیب پذیری ها حساس است یا خیر، شدت آسیب پذیری (low,medum,high) موجود چه اندازه است؟، و همچنین توصیه هایی را برای رفع آن پیشنهاد می کند. نمونه ای از آسیب پذیری هایی که می توان از طریق ارزیابی آنها را پیدا کرد عبارتند از:

- تزریق SQL، XSS و سایر حملات تزریق کد.

- تشدید امتیازات به دلیل مکانیزم های اعتبار سنجی معیوب

- پیکربندی های پیشفرض (نرم افزار هایی که با تنظیمات ناامن همراه هستند، مانند کلمات عبور قابل حدس)

انواع مختلف ارزیابی آسیب پذیری

- ارزیابی میزبان : ارزیابی سرورهای حیاتی یک سازمان که ممکن است برای حملات آسیب پذیر باشد.

- ارزیابی شبکه و بی سیم : ارزیابی سیاست ها و شیوه های جلوگیری از دسترسی غیرمجاز به شبکه های خصوصی یا عمومی و منابع دسترسی به شبکه.

- ارزیابی پایگاه داده : ارزیابی پایگاه داده ها یا سیستم های اطلاعاتی بزرگ برای آسیب پذیری ها، شناسایی پایگاه داده های اطلاعاتی ناامن و طبقه بندی اطلاعات حساس در زیرساخت های سازمان.

- اسکن برنامه ها : شناسایی آسیب پذیری های امنیتی در برنامه های وب و کد منبع آنها توسط اسکن آنها و تجزیه و تحلیل نتایج اسکن

فرآیند اسکن امنیتی

فرآیند اسکن امنیتی شامل چهار مرحله است: تست (Testing)، تجزیه و تحلیل (Analysis)، ارزیابی (Assessment) و اصلاح (Remediation).

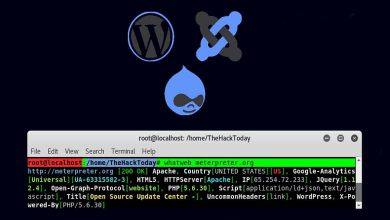

1- شناسایی آسیب پذیری (Testing)

هدف از این مرحله تهیه یک لیست جامع از آسیب پذیری های نرم افزار است. متخصصان امنیتی، امنیت برنامه ها، سرورها و سایر سیستم ها را با اسکن کردن آنها با ابزارهای خودکار، یا آزمایش و ارزیابی آنها به صورت دستی، آزمایش می کنند. تحلیلگران همچنین بر اساس پایگاه داده های آسیب پذیری میتوانند از آسیب پذیری های منتشر شده استفاده کنند و تجزیه و تحلیل خود را کامل تر سازند.

2- تجزیه و تحلیل آسیب پذیری (Analysis)

هدف از این مرحله شناسایی منبع و ریشه آسیب پذیری های شناسایی شده در مرحله اول است که شامل شناسایی اجزای سیستم آسیب پذیر و علت اصلی آسیب پذیری می باشد. به عنوان مثال، علت اصلی آسیب پذیری می تواند نسخه قدیمی یک کتابخانه منبع باز باشد که با بروزرسانی مشکل حل میشود.

3- ارزیابی آسیب پذیری (Assessment)

هدف از این مرحله اولویت بندی آسیب پذیری ها است. متخصصان در این مرحله یک نمره را برای رتبه بندی از طریق شدت هر آسیب پذیری اختصاص می دهند، بر اساس عواملی مانند:

- کدام سیستم تحت تاثیر قرار می گیرد؟

- چه اطلاعاتی در معرض خطر است؟

- کدام کارکردهای تجاری در معرض خطر هستند؟

- شدت حمله چقدر است؟

- آسیب احتمالی به دلیل آسیب پذیری.

4- برطرف کردن آسیب پذیری (Remediation)

هدف از این مرحله برطرف سازی آسیب پذیری ها است. این کار معمولا توسط کارکنان امنیتی و تیم های توسعه و عملیاتی به صورت مشترک انجام می شود که بهترین راه حل ها را برای برطرف کردن یا کاهش هر آسیب پذیری تعیین می کنند.

مراحل برطرف کردن آسیب پذیری ها ممکن است شامل موارد زیر باشند:

- معرفی روش ها، اقدامات و ابزارهای جدید امنیتی

- به روز رسانی پیکربندی های پیشفرض

- توسعه و پیاده سازی پچ برای آسیب پذیری ها

ارزیابی آسیب پذیری نمی تواند یک فعالیت واحد باشد و باید در فواصل منظم تکرار انجام شود. همچنین لازم است تا همکاری هایی را بین تیم های امنیتی مختلف داشته باشیم تا به نتایج بهتری برسیم.

ابزارهای مهم در ارزیابی آسیب پذیری ها

این ابزارها طراحی شده اند تا به طور خودکار، آسیب پذیری های جدید را اسکن کنند. برخی از این ابزارها شامل موارد زیر می باشند:

- اسکنرهای آسیب پذیری برنامه های کاربردی وب که برای آزمایش و شبیه سازی الگوهای حمله شناخته می شوند.

- اسکنر پروتکل ها که آسیب پذیری های موجود بر روی پروتکل ها، پورت ها و سرویس های مختلف شبکه را اسکن می کنند.

- اسکنرهای شبکه که برای کشف سیگنال های هشدار مانند آدرس های IP مشکوک، بسته های جعلی و … کاربرد دارند.