شناسایی cms یک وب سایت

CMS یک برنامه نرم افزاری روی سرور است که به مدیر سایت اجازه میدهد تا محتوای سایت را بدون نیاز به طراحی دوباره سایت، تغییر دهد. در واقع طراح اولیه سایت، یک بار سیستم محتوا را طراحی میکند و تعدادی قالب آماده برای صفحات طراحی کرده و آن را روی سایت شما نصب میکند. حال شما به راحتی میتوانید صفحات دیگری را به آن کم یا اضافه یا ویرایش کنید. در ادامه نحوه شناسایی cms یک وب سایت را بررسی خواهیم کرد.

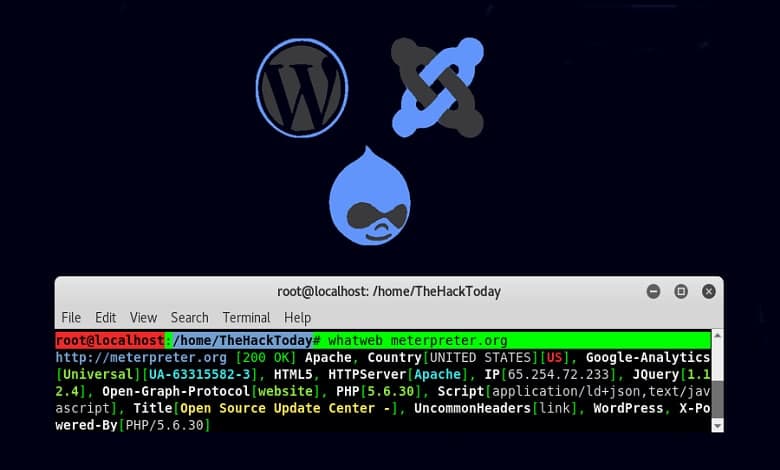

از جمله معروف ترین سیستم های مدیریت محتوا میتوان به وردپرس، جوملا، دروپال و غیره اشاره کرد.

در ادامه جزئیات بیشتری درباره سیستم مدیریت محتوا توضیح خواهیم داد، تمرکز اصلی ما چگونگی شناسایی CMS یک وب سایت است. این به این معنا است که به عوان مثال یک پنتستر با دانستن اینکه چه سیستم مدیریت محتوایی بر روی یک وب سایت در حال اجراست، آزمایش نفوذ بیشتر و دقیق تری را امکان میسازد. با چنین اسکنی اگر هدف دارای آسیب پذیری در نسخه CMS باشد به راحتی شناسایی شده و پچ میشود.

چگونه CMS وب سایت را پیدا کنیم؟

ما به شما ابزارهایی را پیشنهاد می کنیم که برای جمع آوری اطلاعات از یک وبسایت مفید هستند و به راحتی میتوانید cms وبسایت هدف خود را شناسایی کنید.

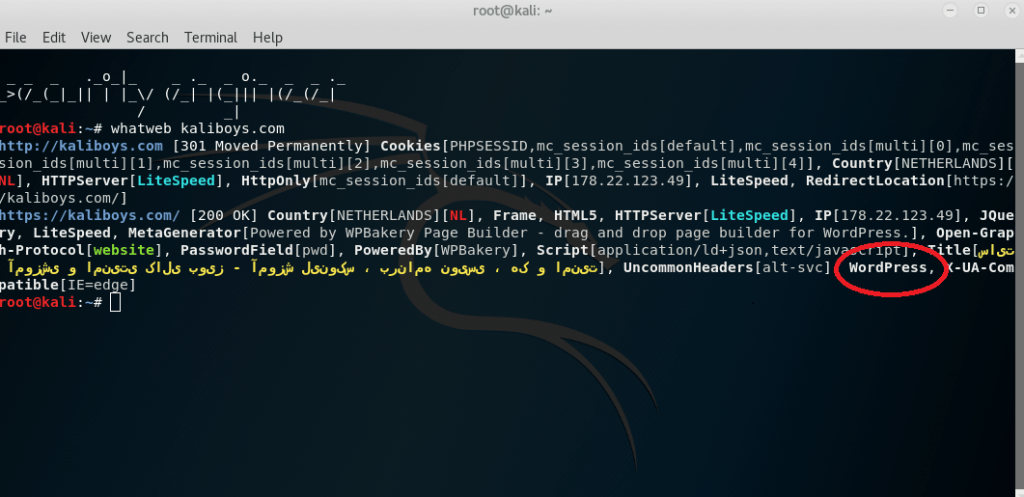

ما در این آموزش از کالی لینوکس استفاده میکنیم. ابزار اول whatweb است، بنابراین شما به راحتی میتوانید با whaweb اطلاعات مهمی را به دست بیاورید، همچنین قادر به شناسایی CMS در سایت در حال اجرا نیز میباشد.

ابزار دیگری که برای این هدف خاص طراحی شده است CMSmap نامیده می شود که میتوانید این ابزار را بر روی لینوکس خود نصب کنید.

شناسایی cms با whatweb

برای مشاهده دستورات این ابزار ابتدا ترمینال لینوکس خود را باز کنید و دستور زیر را وارد کنید:

whatweb -h

برای اسکن یک سایت از دستور زیر میتوانید استفاده کنید:

whatweb [url] for example: whatweb kaliboys.com

همانطور که در تصویر زیر میبینید cms وب سایت ما از نوع وردپرس میباشد.

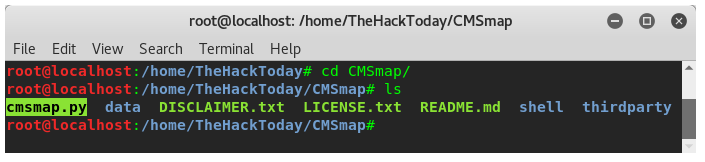

ابزار CMSmap

این ابزار به صورت پیشفرض در کالی لینوکس موجود نمیباشد و برای استفاده از آن باید آن را نصب کنید.

for install we can use this code: git clone https://github.com/Dionach/CMSmap.git

ابزار CMSmap قادر به اسکن چند هدف به صورت همزمان میباشد همچنین پلاگین های موجود را نیز اسکن می کند. برای آشنایی بیشتر میتوانید به help دستور مراجعه کنید.

بنابراین پس از اینکه شما cms موجود بر روی وب سایت خود را شناسایی کردید، گام بعدی شما این است که آسیب پذیری ها را در برابر سیستم مدیریت محتوای آن اسکن کنید. اگر شما خوش شانس هستید، ممکن است برخی از باگ ها را پیدا کنید که بتواند برای نفوذ شما کمک کند.