سرور هکینگ چیست؟ و راه های مقابله با آن چگونه است؟

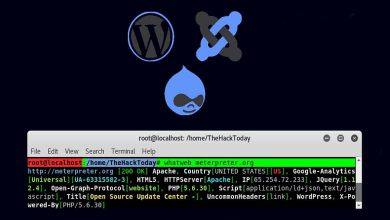

معنای “سرور هکینگ” زمانی آشکار می شود که یک نفوذگر نتوانسته باشد از طریق آسیب پذیری های web، به یک وب سایت نفوذ کند. در این حالت تنها راهی که برای او باقی میماند، انجام عملیات تست نفوذ بر روی سرور وبسایت است که برای یک تازه وارد قطعا کار سختی خواهد بود و دارای مراحل حساسی میباشد. در ادامه به مراحل انجام سرور هکینگ با هدف افزایش آگاهی و تامین امنیت کافی اشاره خواهیم کرد.

- پیدا کردن آسیب پذیری از وب سایت (Find Web Bug)

- آپلود شل اسکریپت (Upload Shell)

- دور زدن مکانیزم های امنیتی سرور (Bypass Server security settings)

- گرفتن دسترسی معکوس (Back Connect)

- افزایش سطح دسترسی به ریشه (Root permission)

- نصب بک دور برای نگه داشتن دسترسی(Install Backdoor)

- خواندن فایل های کانفیگ و پسورد ها (Cat Shadow And Crack Shaodow)

- عملیات سیملیک برای دسترسی به سایت دیگر سرور(Symlink)

- تغییر صفحه اول تمامی سایت های روی سرور (Mass deface)

- ثبت سایت در zhon-h برای اثبات نفوذ (Reporting Deface To Zone-h)

- نصب روت کیت ها برای زامبی کردن سیستم (Install Rootkit)

- پاک کردن رد پا برای چلو گیری از فارنزیک (Cleaning Log Server)

- استفاده از سیستم زامبی شده برای حملات انکار سرویس (Ddos)

پیدا کردن آسیب پذیری از وب سایت (Find Web Bug)

در مرحله اول نفوذگر به دنبال ضعف های امنیتی موجود بر روی وب سایت تارگت میباشد. اگر کار او نتیجه ای نداشت، به وب سایت های موجود بر روی سرور آن وب سایت هجوم میبرد. راه های زیاد وجود دارد تا بتواند وب سایت های موجود بر روی یک وب سرور را شناسایی کند. یکی از ساده ترین راه ها استفاده از وب سایت های آنلاین است که کافی است تا ادرس وب سایت تارگت را در آن وارد کند تا تمامی وب سایت های موجود بر روی سرور آن سایت برایش لیست شود. همچنین میتواند از قابلیت موتورهای جستجو برای این کار استفاده کند. Bing موتور جستجویی است که این کار را به راحتی انجام میدهد فقط کافی است تا ترفندهای استفاده از آن را بلد باشد.

بالاخره نفوذگر بعد از تست وب سایت های روی سرور، موفق به پیدا کردن یک آسیب پذیری میشود. این آسیب پذیری میتواند هر چیزی باشد اما استفاده به نحو احسن از آن یا تبدیل آن به نوع دیگری از آسیب پذیری ها به مهارت های او بستگی دارد.

آپلود شل اسکریپت (Upload Shell)

بعد از پیدا کردن آسیب پذیری از وب سایت تارگت، مرحله دوم آپلود شل اسکریت به آن میباشد. در این مرحله احتمال دارد تا با مکانیزم های امنیتی سرور مواجه شود که در این حالت با استفاده از ترفندهایی antisheller ها یا waf های موجود را بایپس میکند تا بتواند شل خود را به طور صحیح بر روی تارگت خود آپلود کند.

دور زدن مکانیزم های امنیتی سرور (Bypass Server security settings)

بعد از آپلود شل احتمال دارد که شل اسکریپت او دسترسی های لازم را نداشته باشد و به انجام برخی کارها محدود شده باشد. در این مرحله نفوذگر با استفاده از ترفندهایی شروع به دور زدن مکانیزم های امنیتی ائم از safemod یا ارورهایی مانند error 500،403 forbidden و… میکند تا بتواند شل اسکریپت خود را از محدودیت های موجود خلاص کند.

گرفتن دسترسی معکوس (Back Connect)

بک کانکت گرفتن روشی برای بایپس فایروال سرور و اولین قدم برای رسیدن به دسترسی روت میباشد. یعنی نفوذگر بعد از آپلود شل و بایپس محدودیت های آن، نیاز دارد تا به دسترسی روت سرور برسد تا اشراف کلی به آن داشته باشد.

افزایش سطح دسترسی به ریشه (Root permission)

بعد از عملیات بک کانکت گیری، نفوذگر باید اکسپلویت های مربوط به privilege escalation را نصب به سرور موجود (ویندوز یا لینوکس بودن، ورژن سیستم عامل ها و…) بر روی سرور اجرا کند تا بتواند دسترسی محدود خود را به دسترسی روت سرور برساند.

نصب بک دور برای نگه داشتن دسترسی(Install Backdoor)

این مرحله یکی از اصلی ترین مراحل میباشد تا نفوذگر دفعات بعد نیازی به انجام مراحل گفته شده را نداشته باشد یا در صورت پچ شدن آسیب پذیری های موجود، دسترسی او از سرور قطع نشود. در این مرحله هکر بر اساس نوع سیستم عامل سرور، بک دور خود را از طریق محیط کامندی نصب میکند. در سیستم عامل لینوکس بک دور bindz یکی از پرکاربرد ترین بک دور ها است که توسط نفوذگران استفاده میشود. ناگفته نماند که در این مرحله نیاز است تا برخی پورت های موجود بر روی سرور باز شوند پس هکر بر اساس دسترسی هایی که به سرور دارد، میتواند به راحتی این کار را انجام دهد.

خواندن فایل های کانفیگ و پسورد ها (Cat Shadow And Crack Shadow)

بعد از اشراف کامل هکر بر روی سرور، او به سراغ فایل های اساسی موچود بر روی سرور میرود که اطلاعات کلی وب سایت های موجود بر روی سرور نیز داخل آنها وجود دارد. فایل کانفیگ یا shaodow یا php.ini یا … فایل های مهم بر روی سرور به شمار میروند.

عملیات سیملیک برای دسترسی به سایت دیگر سرور(Symlink)

هیجانی ترین جای کار برای نفوذگر فرا میرسد. در این مرحله هکر به وب سایت تارگت خود سیملینک (پرش میکند) میزند و میتواند به راحتی از طریق سرور به آن نفوذ کند. با اینکه در اول کار هیچ آسیب پذیری از آن پیدا نکرده بود و هیچ راه نفوذی به آن را نداشت اما از طریق امنیت پایین سرور این کار برای او ممکن شد.

تغییر صفحه اول تمامی سایت های روی سرور (Mass deface)

ادامه کار به عقیده شخصی او بستگی دارد. او میتواند فقط وب سایت مورد نظر خود را مورد نفوذ قرار دهد و تغییرات لازم را بر روی آن انجام دهد اما این کار برای دیگر وب سایت های موجود بر روی سرور نیز وجود داد. اکثر نفوذگران کلیه وب سایت های موجود را دیفیس (تغییر میدهند) میکنند تا نفوذ خود را ثابت کنند.

ثبت سایت در zone-h برای اثبات نفوذ (Reporting Deface To Zone-h)

بعد از مس دیفیس، نفوذگر نیاز دارد تا این نفوذ خود را برای همیشه ثبت کند تا در بین نفوذگران برتر قرار گیرد. برای این امر او به وب سایت zhon-h مراجعه میکند تا وب سایت های دیفیس شده را ثبت کند.

نصب روت کیت ها برای زامبی کردن سیستم (Install Rootkit)

اما کار به اینجا ختم نمیشود. نفوذگران تازه کار فقط تغییرات را دوست دارند پس به دیفیس کردن راضی میشوند. اما نفوذگران با تجربه کاری فراتر از دیفیس را انجام میدهند. انها روت کیت هایی را بر روی سرور نصب میکنند تا سرور را به فرمان خود در آورند و در جاهای دیگر از آن استفاده کنند. یکی از این استفاده ها میتواند حملات ddos باشد که اگر این کار توسط سرورها انجام گیرد میتواند قدرت خیلی بیشتری داشته باشد و باعث ایجاد اختلال در هر سیستمی شود.

پاک کردن رد پا برای چلو گیری از فارنزیک (Cleaning Log Server)

نفوذگر به اخرین مرحله کار رسیده است و باید تمامی ردپاهای خود را پاک کند تا بعد از آشکار شدن نفوذ، هیچ سرنخی از او پیدا نشود. در این مرحله نفوذگر تمامی لاگ های سیستم را پاک میکند این کار باعث میشود تا انتی فارنزیک باشد و شناسایی نشود.

استفاده از سیستم زامبی شده برای حملات ddos

بعد از انجام تمامی عملیات، نفوذگر با خیال راحت میتواند از سرورهای زامبی خود در حملات انکار سرویس استفاده کند. اگر او این کار را برای چند سرور انجام دهد، میتواند یک پنل دیداس داشته باشد و هر وب سایت سالمی را به off شدن مجبود کند. البته اگر یک وب سایت از فضای ابری استفاده کند میتواند از این حملات در امان باشد. کلودفلر از جمله شرکت هایی است که cdn رایگان را در اختیار مردم قرار میدهد. در کشور ما ایران نیز آروان کلود وجود دارد و همین کار را به صورت رایگان ارائه میدهد.

نتیجه سرور هکینگ

- هدف ما فقط آشنایی شما با مراحل تست نفوذ بود تا بتوانی امنیت کافی را برقرار کنید.

- چک لیست های امنیتی سرورها را رعایت کنید.

- هر گونه سو استفاده از آموزش ها هیچ گونه مسئولیتی را در قبال نویسنده ندارد.

برای شروع یادگیری کشف باگ و تست نفوذ وب سایت ها، می توانید دوره آموزشی تحلیل آسیب پذیری های وب اپلیکیشن ها را از وب سایت کالی بویز دریافت کنید.

خیلی خوب بود

خسته نباشید