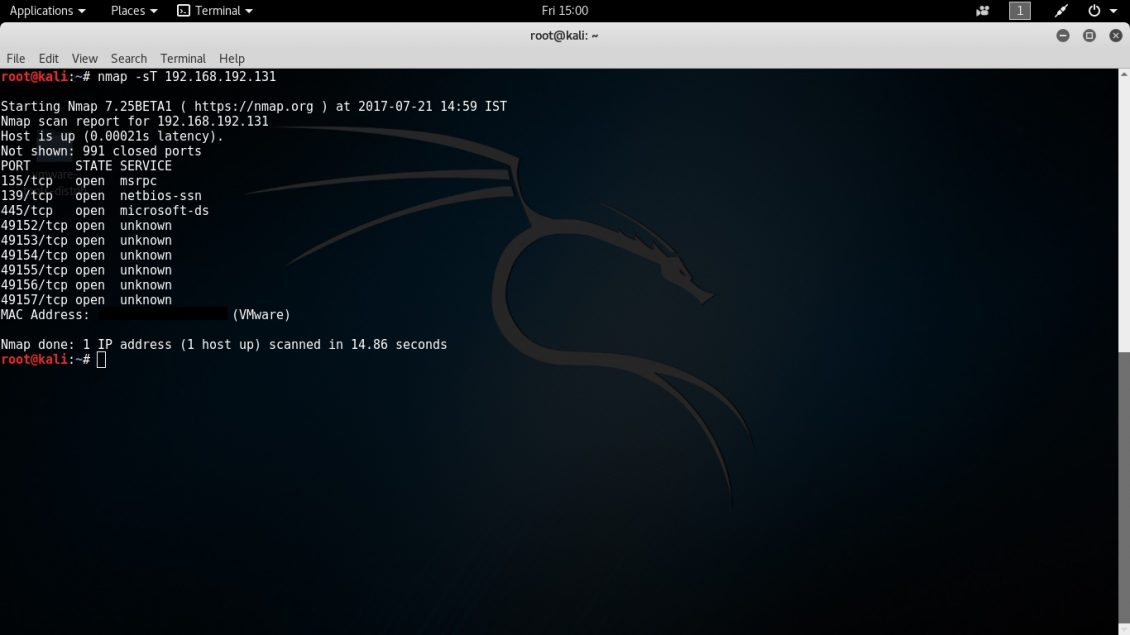

معرفی Nmap

ابزار Nmap که مختصر شده عبارت Network Mapper می باشد یک ابزار آزاد و اوپن سورس برای کشف و حسابرسی شبکه است. بسیاری از مدیران شبکه نیز برای انجام وظایف خود مانند مدیریت برنامه ها، ارتقاء سرویس و نظارت بر میزبان یا سرویس از این ابزار استفاده میکنند.

این ابزار با استفاده از روش های جدید از طریق بسته های IP خام میتواند تشخیص دهد که چه سرویس ها (نام برنامه و نسخه)، چه سیستم عامل ها (و نسخه های سیستم عامل) و چه نوع فایروال ها در حال استفاده هستند.

انمپ برای تمامی سیستم عامل های اصلی رایانه ای از قبیل لینوکس، ویندوز و Mac OS X در دسترس است. علاوه بر نسخه کلاسیک آن شامل GUI پیشرفته و گرافیکی نیز است که با نام Zenmap شناخته میشود.

در مقاله زیر شما میتوانید با تمامی اسکریپت های ارائه شده برای این ابزار آشنا شوید.

دانلود مقاله اسکریپت های Nmap

حجم فایل: ۸۹۰ کیلوبایت

رمز فایل در صورت نیاز: kaliboys.com

رمز فایل در صورت نیاز: kaliboys.com