کامل ترین چک لیست امنیت شبکه

چک لیست امنیت شبکه

قرن ها پیش، متخصصان امنیتی برای محافظت از قلعه های خود به ایجاد خندق یا پل های متحرک میپرداختند. امروزه ما اگر شبکه خود را به قلعه تشبیه کنیم، با اینکه تجهیزات به کلی تغییر کرده اند اما بحث به همان شکل باقی مانده است. در این مقاله به معرفی کامل ترین چک لیست امنیت شبکه می پردازیم.

هدف از چک لیست امنیت شبکه چیست؟

هدف از این چک لیست امنیت شبکه ارائه نکاتی در مورد زمینه های کلیدی امنیت شبکه است که باید روی آنها تمرکز کنید. چرا که اگر شما صاحب شبکه ای باشید، حتما میدانید که حملات می توانند از همه جهات انجام شوند و با رشد شبکه شما و افزودن دستگاه های بیشتر، افزایش تعداد کاربران و استفاده از برنامه های جدید، سطح تهدید به سرعت رشد می کند و شبکه شما برای دفاع پیچیده تر می شود.

ما این چک لیست امنیت شبکه را به چندین گروه دسته بندی کرده ایم که در ادامه به طور کامل موارد لازم برای هر کدام را لیست خواهیم کرد.

فایروال ها در چک لیست امنیت شبکه

فایروال از محیط شبکه شما با فیلتر کردن ترافیک ورودی و خروجی بر اساس سیاست های امنیتی از قبل تعیین شده محافظت می کند. اساساً یک فایروال به عنوان یک مانع بین شبکه داخلی امن و اینترنت عمل می کند. فایروال ها می توانند سخت افزاری یا نرم افزاری باشند و از نظر قابلیت ها متفاوت باشند.

از جمله مواردی که باید در خصوص فایروال ها در شبکه خود رعایت کنید موارد زیر می باشند:

- روترهای خود را به آخرین نسخه فریمور آن به روز کنید.

- قابلیت SPI یا stateful packet inspection را فعال کنید.

- پاسخ پینگ (ICMP) را در پورت WAN غیرفعال کنید.

- قابلیت UPnP یا universal plug-and-play را غیرفعال کنید.

- IDENT (پورت 113) را غیرفعال کنید.

- مدیریت از راه دور روتر را غیرفعال کنید.

- رمز عبور پیش فرض ادمین را تغییر دهید.

- تنظیمات خط مشی فایروال باید تا حد امکان خاص باشد. از 0.0.0.0 به عنوان آدرس استفاده نکنید.

- سیاست امنیتی مربوط به ترافیک ورودی و خروجی را بررسی کنید.

- به روز رسانی سیستم عامل و فایروال را بررسی کنید.

- فقط دسترسی HTTPS را به رابط کاربری گرافیکی و دسترسی SSH به CLI را مجاز کنید.

- ورود مجدد HTTP GUI را به HTTPS هدایت کنید.

- پورت های دسترسی مدیریت HTTPS و SSH را به پورت های غیر استاندارد تغییر دهید.

- محدود کردن ورود از میزبان های شناخته شده.

- احراز هویت دو مرحله ای را برای مدیران تنظیم کنید.

- ایجاد چندین حساب مدیر به جای یک حساب توصیه می شود.

- مدت زمان قفل شدن حساب مدیر را تغییر دهید.

- بررسی کنید که آیا تمام دسترسی مدیریت از اینترنت خاموش باشد، در صورتی که نیاز به این دسترسی ندارید.

- مطمئن شوید که تنظیمات SNMP شما از SNMPv3 با رمزگذاری استفاده می کند و نمایه های UTM خود را پیکربندی کنید.

- تمام خط مشی های فایروال باید هر 3 ماه یکبار بررسی شده و طبق نیاز سازمان باشد.

روترها در چک لیست امنیت شبکه

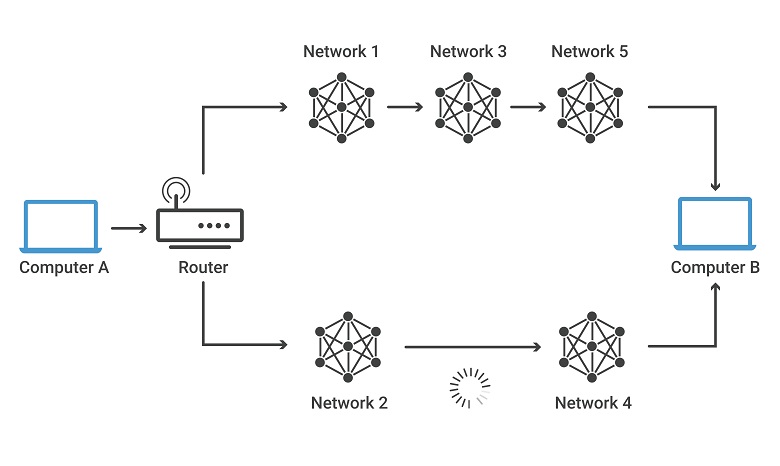

روترها دستگاه های شبکه ای هستند که در لایه 3 یا یک لایه شبکه از مدل OSI کار می کنند. آنها مسئول دریافت، تجزیه و تحلیل و ارسال بسته های داده در بین شبکه های کامپیوتری متصل هستند. هنگامی که یک بسته داده وارد می شود، روتر آدرس مقصد را بررسی می کند، با جداول مسیریابی آن برای تصمیم گیری مسیر بهینه مشورت می کند و سپس بسته را در این مسیر منتقل می کند.

برای روترهای خود در شبکه حتما موارد امنیتی زیر را رعایت کنید:

- از رمز عبور پیش فرض برای روتر خود استفاده نکنید.

- بررسی کنید که آیا روتر دسترسی به مودم را با آدرس IP مسدود می کند یا خیر.

- اطمینان حاصل کنید که مدیر روتر هنگام پیوستن یک دستگاه جدید به شبکه هشدار دریافت می کند.

- اکثر روترها به شما امکان می دهند UPnP را در سمت LAN غیرفعال کنید.

- ارسال پورت و فیلتر IP را برای روتر خود فعال کنید.

- 6. بررسی کنید که آیا روتر از HTTP پشتیبانی می کند یا خیر، در برخی از روترها به طور پیش فرض غیرفعال است.

- اگر HTTPS پشتیبانی می شود، آیا می توان دسترسی ادمین را منحصراً به HTTPS محدود کرد؟

- بررسی کنید که آیا پورت TCP/IP مورد استفاده برای رابط وب قابل تغییر است یا خیر.

- برای اینکه واقعاً از دسترسی ادمین محلی جلوگیری کنید، آدرس IP LAN را به یک آدرس IP منفرد محدود کنید که هم خارج از محدوده DHCP است و هم معمولاً اختصاص داده نمی شود.

- بررسی کنید که آیا دسترسی مدیریت می تواند فقط به اترنت محدود شود.

- بررسی کنید که آیا دسترسی روتر می تواند توسط SSID و یا VLAN محدود شود.

- روتر نباید به چندین رایانه اجازه ورود همزمان با استفاده از شناسه کاربری یکسان را بدهد.

- بررسی کنید که آیا پس از تلاش های ناموفق زیاد برای ورود به رابط وب، نوعی قفل وجود دارد یا خیر.

- مطمئن شوید که تنظیمات مدیریت از راه دور به طور پیش فرض خاموش هستند.

- بررسی کنید که آیا شماره پورت را می توان از راه دور تغییر داد.

- اگر فراموش کردید از روتر خارج شوید، در نهایت جلسه شما باید به پایان برسد، و باید بتوانید محدودیت زمانی را تعیین کنید، هر چه کوتاهتر و ایمن تر باشد.

- WAN ورودی: چه پورت هایی در سمت WAN یا اینترنت باز هستند؟ مطمئن ترین پاسخ هیچکدام است و باید انتظار داشته باشید که هر روتری که توسط یک ISP ارائه نشده است، هیچ پورت باز در سمت اینترنت نداشته باشد.

- LAN ورودی: چه پورت هایی در سمت LAN باز هستند؟ انتظار می رود پورت 53 برای DNS (احتمالا UDP، شاید TCP) باز باشد.

19. Outbound: آیا روتر می تواند قوانین فایروال خروجی ایجاد کند؟ انواع حملاتی وجود دارد که با قوانین فایروال خروجی می توان آنها را مسدود کرد. به طور کلی، روترهای مصرف کننده قوانین فایروال خروجی را ارائه نمی دهند در حالی که روترهای کلاس تجاری ارائه می دهند. علاوه بر مسدود کردن، خوب است که بلوک ها برای اهداف ممیزی ثبت شوند. البته توجه داشته باشید که دستگاههای متصل به Tor یا VPN از قوانین فایروال خروجی تبعیت نمیکنند.

سوئیچ ها در چک لیست امنیت شبکه

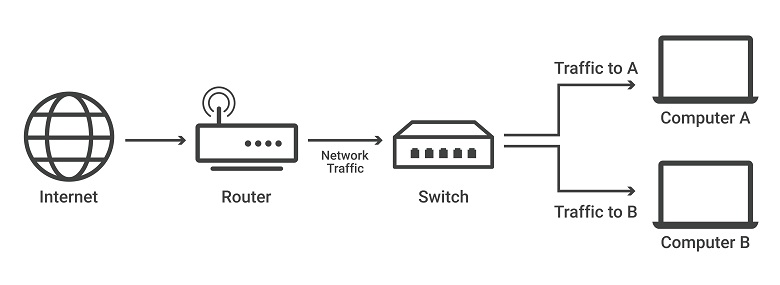

سوئیچ شبکه، دستگاههای درون یک شبکه را به هم متصل میکند و بستههای داده را برخلاف روتر، فقط به دستگاهی که برای آن در نظر گرفته شده است (که ممکن است سوییچ دیگر، روتر یا کامپیوتر کاربر باشد) ارسال می کند.

موارد لازم برای امنیت سوئیچ ها در شبکه به صورت زیر می باشند:

- بررسی کنید که آیا از آخرین فریمور استفاده شده است یا خیر.

- راهنمای کاربر سوئیچ را برای ویژگی های امنیتی بررسی کنید و ببینید آیا موارد مورد نیاز به درستی اجرا شده اند یا خیر.

- یک Enable Secret Password در سوئیچ ایجاد کنید.

- از یک سرور AAA خارجی برای احراز هویت کاربر استفاده کنید.

- ایجاد حسابهای محلی جداگانه برای تأیید هویت کاربر و پیکربندی حداکثر تلاشهای تأیید هویت ناموفق.

- محدود کردن دسترسی مدیریت به دستگاه ها فقط به IP های خاص.

- می توانید ورود به بافر داخلی دستگاه یا سرور Log خارجی را فعال کنید.

- فعال کردن پروتکل زمان شبکه (NTP) – شما باید تنظیمات ساعت دقیق و یکنواختی را در تمام دستگاه های شبکه داشته باشید تا داده های گزارش با زمان و منطقه زمانی صحیح مهر شوند.

- در صورت امکان از پروتکل های مدیریت امن استفاده کنید.

- دسترسی SNMP را محدود و ایمن کنید.

سرورهای لینوکس در چک لیست امنیت شبکه

بر کسی پوشیده نیست که سیستم عاملی که انتخاب میکنید، تعیینکننده کلیدی امنیت آنلاین شما است. از این گذشته، سیستم عامل شما حیاتی ترین نرم افزاری است که روی رایانه شما اجرا می شود، حافظه و فرآیندهای آن و همچنین تمام نرم افزار و سخت افزار آن را مدیریت می کند. در ادامه عوامل کلیدی را لیست کردیم که به امنیت سرور لینوکس شما کمک میکنند و سطح محافظت آن را در برابر آسیبپذیریها و حملات ارتقا می دهد.

- لیست بسته خود را به روز کنید و سیستم عامل خود را ارتقا دهید.

- بسته های غیر ضروری را حذف کنید.

- رمزهای عبور ضعیف را شناسایی کرده و تغییر دهید.

- بررسی کنید که هیچ حساب کاربری رمز عبور خالی نداشته باشد.

- قوانین رمز عبور را تنظیم کنید.

- انقضای رمز عبور را در login.defs تنظیم کنید.

- دستگاه های USB را غیرفعال کنید.

- بررسی کنید که کدام سرویس ها در زمان بوت اجرا می شوند.

- همه فایل های قابل نوشتن در جهان را شناسایی کنید.

- iptables را برای جلوگیری از حملات رایج پیکربندی کنید.

- رمز عبور بوت لودر GRUB را تنظیم کنید.

- راه اندازی کلید میانبر تعاملی را در هنگام بوت غیرفعال کنید.

- Audited را برای بررسی رویدادهای خواندن یا نوشتن فعال کنید.

- سرورهای آپاچی را ایمن کنید.

- UFW را نصب و پیکربندی کنید.

- SSH را ایمن پیکربندی کنید.

- Telnet را غیرفعال کنید.

- sysctl را به صورت ایمن پیکربندی کنید.

- حساب های کاربری را پس از تلاش های ناموفق با Fail2Ban قفل کنید.

- تایم اوت کاربر ریشه را پیکربندی کنید.

- پورت های باز مخفی را با netstat بررسی کنید.

- مجوزهای ریشه را برای فایل های سیستم اصلی تنظیم کنید.

- برای روت کیت ها سرور خود را اسکن کنید.

- بررسی کنید که حالت خاموش برای هشدارهای ثبت رویداد حساس فعال باشد.

- بررسی کنید که از تمام داده های گزارش رویداد به طور ایمن نسخه پشتیبان تهیه شده باشد.

- فرآیند نظارت بر گزارش رویداد را ارزیابی کنید.

- مراقب ورود کاربرانی باشید که تحت شرایط مشکوک وارد سیستم می شوند.

- گزارش های دسترسی از راه دور را به طور منظم بررسی کنید.

- در صورت فعالیت دسترسی از راه دور: مطمئن شوید که فعالیت مشکوک علامت گذاری شده و مستند شده باشد.

- مطمئن شوید که امتیازات حساب مشکوک به طور موقت مسدود شده است.

- فرآیند کنترل پیکربندی سرور را ارزیابی کنید.

- سرویس پک ها و وصله های نرم افزاری را به روز کنید.

- بررسی کنید که نظارت بر گزارش رویداد به درستی پیکربندی شده است.

- بررسی کنید که همه ورود به حساب کاربری در حال ثبت است.

- بررسی کنید که تمام تغییرات پیکربندی سیستم در حال ثبت است.

- مطمئن شوید که فرآیندی برای تغییر تنظیمات سیستم وجود دارد.

- مطمئن شوید که فرآیندهای راه اندازی به درستی پیکربندی شده اند.

- فرآیندهای راه اندازی غیر ضروری را حذف کنید.

- اطمینان حاصل کنید که کاربران عادی نمی توانند پیکربندی راه اندازی سیستم را تغییر دهند.

- نرم افزارها و سرویس های استفاده نشده را حذف کنید.

- اسکن کامل آنتی ویروس برای سیستم را اجرا کنید.

- تنظیمات امنیتی فایروال سرور خود را بررسی کنید و مطمئن شوید که همه چیز به درستی پیکربندی شده است.

- غیرفعال کردن یا حذف تمام حساب های کاربری که در 3 ماه گذشته فعال نبوده اند.

سرورهای ویندوزی در چک لیست امنیتی شبکه

- آخرین سرویس پک ها و پچ های مایکروسافت را نصب کنید.

- اعلان خودکار در دسترس بودن پچ ها را فعال کنید.

- حداقل طول رمز عبور را تنظیم کنید.

- الزامات پیچیدگی رمز عبور را فعال کنید.

- رمزهای عبور را با استفاده از رمزگذاری برگشت پذیر ذخیره نکنید.

- سیاست قفل حساب را پیکربندی کنید.

- امکان دسترسی به این رایانه از شبکه را به Administrators و Authenticated Users محدود کنید.

- به هیچ کاربری حق “عمل به عنوان بخشی از سیستم عامل” را ندهید.

- دسترسی Login را به Administrators محدود کنید.

- امکان ورود به حسابهای مهمان به عنوان یک سرویس، کار دستهای، محلی یا از طریق RDP را رد کنید.

- برای کاربرانی که قصد ورود به سیستم را دارند، بنر هشدار را در متن پیام قرار دهید.

- کاربران را از ایجاد و ورود به حساب های مایکروسافت منع کنید.

- اکانت مهمان را غیرفعال کنید.

- برای ورودهای تعاملی به Ctrl+Alt+Del نیاز دارید.

- محدودیت عدم فعالیت دستگاه را برای محافظت از جلسات تعاملی بدون استفاده پیکربندی کنید.

- Microsoft Network Client را پیکربندی کنید تا همیشه به صورت دیجیتالی امضا شود.

- Microsoft Network Client را برای امضای دیجیتالی ارتباطات در صورت موافقت سرور پیکربندی کنید.

- ارسال رمزهای عبور رمزگذاری نشده به سرورهای SMB شخص ثالث را غیرفعال کنید.

- سرور شبکه مایکروسافت را طوری پیکربندی کنید که همیشه ارتباطات دیجیتالی را امضا کند.

- سرور شبکه مایکروسافت را برای امضای دیجیتالی ارتباطات در صورت موافقت کلاینت پیکربندی کنید.

- ترجمه SID/نام ناشناس را غیرفعال کنید.

- به شمارش ناشناس حساب های SAM اجازه ندهید.

- اجازه ندهید همه مجوزها برای کاربران ناشناس اعمال شود.

- به سیستم محلی اجازه دهید از هویت رایانه برای NTLM استفاده کند.

- بازگرداندن جلسه NULL سیستم محلی را غیرفعال کنید.

- انواع رمزگذاری مجاز را برای Kerberos پیکربندی کنید.

- مقادیر هش LAN Manager را ذخیره نکنید.

- سطح احراز هویت LAN Manager را طوری تنظیم کنید که فقط به NTLMv2 اجازه دهد و LM و NTLM را رد کنید.

- فایروال ویندوز را در همه پروفایل ها (دامنه، خصوصی، عمومی) فعال کنید.

- فایروال ویندوز را در تمام پروفایل ها پیکربندی کنید تا ترافیک ورودی به طور پیش فرض مسدود شود.

- فایروال ویندوز را برای محدود کردن خدمات دسترسی از راه دور (VNC، RDP، و غیره) به شبکه های فقط سازمان مجاز پیکربندی کنید.

- فایروال ویندوز را برای محدود کردن خدمات دسترسی از راه دور (VNC، RDP و غیره) به VPN سازمان پیکربندی کنید.

- تعداد لاگین های قبلی را در حافظه پنهان پیکربندی کنید.

- سیاست حسابرسی ورود به حساب را پیکربندی کنید.

- سیاست حسابرسی مدیریت حساب را پیکربندی کنید.

- سیاست حسابرسی Logon/Logoff را پیکربندی کنید.

- روش و اندازه نگهداری گزارش رویداد را پیکربندی کنید.

- سرویس های استفاده نشده را غیرفعال یا حذف نصب کنید.

- حقوق کاربر را پیکربندی کنید تا حد امکان ایمن باشد.

- سیستم فایل و همچنین مجوزهای رجیستری را پیکربندی کنید.

- در صورت عدم نیاز، دسترسی به رجیستری از راه دور را مجاز نکنید.

- تاریخ/زمان سیستم را تنظیم کنید و آن را برای همگام سازی با سرورهای زمان سازمان پیکربندی کنید.

- نرم افزارهای آنتی ویروس را نصب و فعال کنید.

- نرم افزاری را برای بررسی یکپارچگی فایل های حیاتی سیستم عامل نصب کنید.

- اگر از RDP استفاده می شود، سطح رمزگذاری اتصال RDP را روی بالا تنظیم کنید.

نتیجه گیری

عوامل زیادی در امنیت شبکه شما میتوانند دخیل باشند که در این چک لیست امنیت شبکه سعی شد تا مهم ترین آنها ذکر شود. اگر شما دوست دارید میتوانید موارد مورد نظر خود را در قسمت کامنت ها مطرح کنید.

برای مطالعه بیشتر: