ساخت محیط آزمایشگاه تست نفوذ برای اندروید در کالی لینوکس

امروزه بیشتر مردم به سمت تکنولوژی های جدید مانند موبایل های هوشمند روی آورده اند ، این حجم زیاد کاربران باعث شده تا اکثر برنامه نویس ها و هکرها به دنبال پیدا کردن آسیب پذیری از آن ها باشند. به همین منظور تصمیم گرفتیم تا یک محیط آزمایشگاه تست نفوذ برای اندروید ایجاد کنیم تا بتوانیم تست های خود را در آن پیاده سازی کنیم.

مرحله اول: محیط مجازی اندروید (VirtualBox Lab)

سایت OSBoxes سیستم عامل های آماده و از قبل پیکربندی شده را برای استفاده در لینوکس ارائه می دهد. با استفاده از ماشین های مجازی می توانیم فقط با چند کلیک یک سیستم عامل مجازی اندرویدی داشته باشیم.

مرحله دوم: بارگیری فایل اندروید

برای نصب مجازی ساز اندروید بر روی سیستم عامل کالی لینوکس ، نیاز به چند کتابخانه داریم که خوشبختانه این کتابخانه ها در مخزن کالی لینوکس وجود دارند و شما می توانید از طریق دستورات زیر آنها را در سیستم خود نصب کنید.

apt-get update apt-get upgrade apt-get install lib32stdc++6 lib32ncurses6 lib32z1

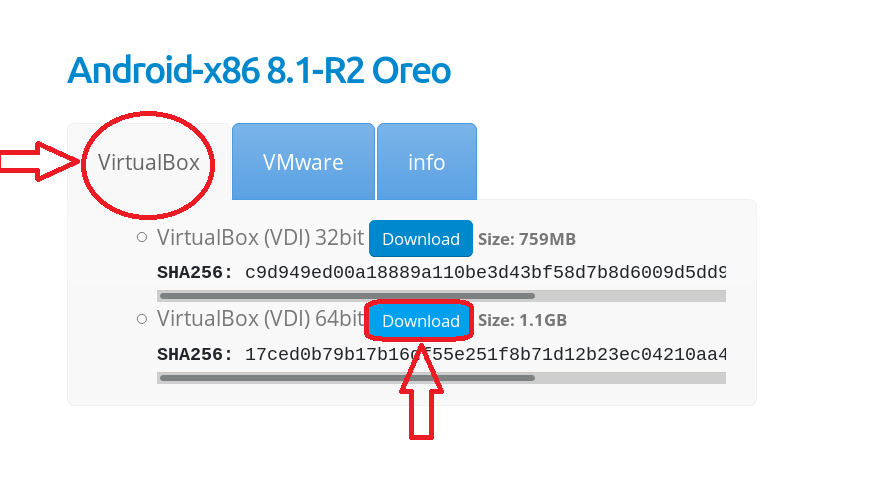

بعد از نصب کتابخانه ها، می توانید اندروید 64 بیتی را برای Virtualbox دانلود کنید.

مرحله سوم: استخراج فایل مجازی اندروید

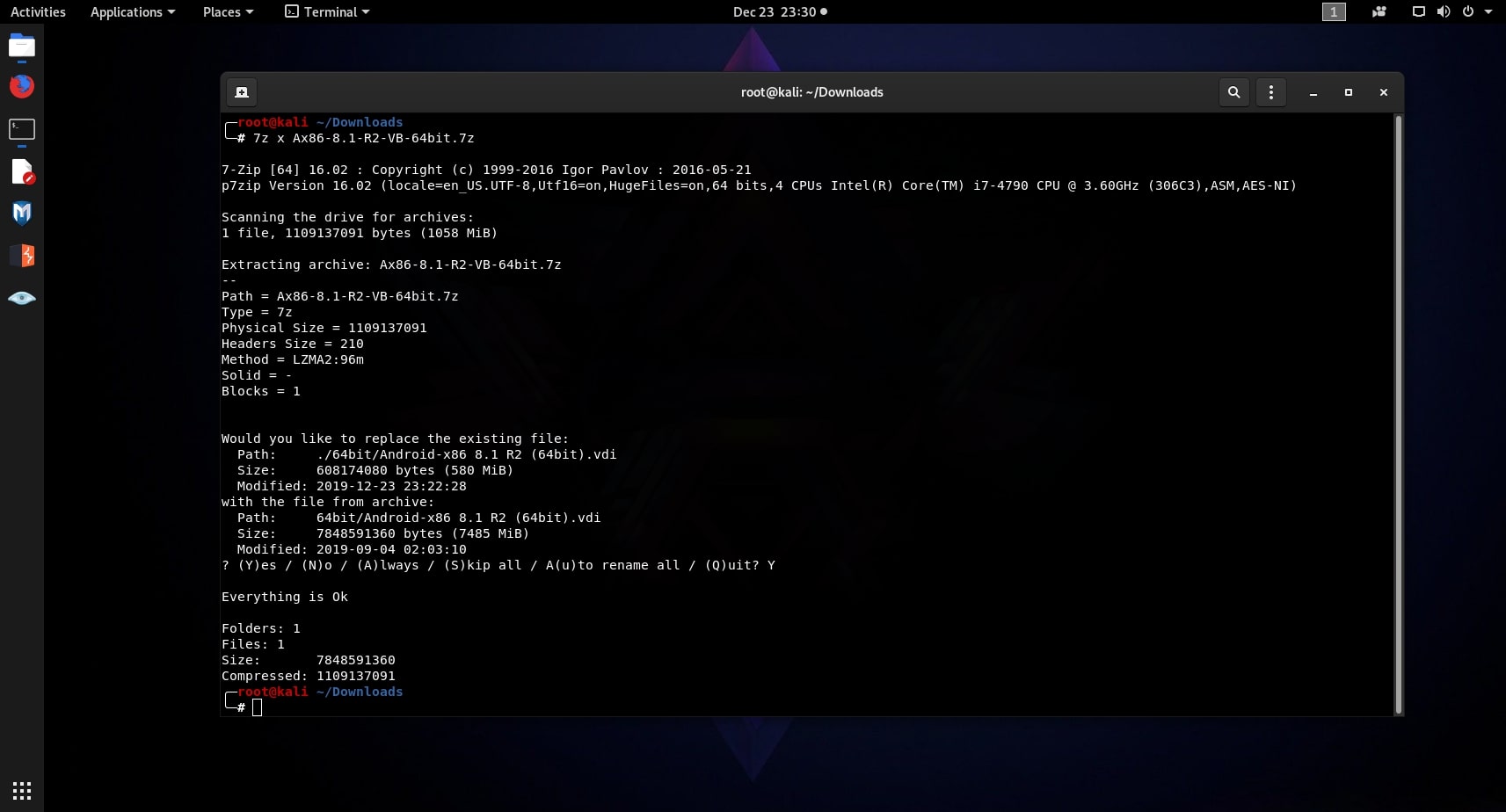

بعد از اینکه بارگیری فایل اندروید به اتمام رسید ، فایل فشرده شده را با دستور 7z استخراج می کنیم.

cd Download 7z x (name file)

ممکن است این کار چند دقیقه طول بکشد. پس از اتمام کار، یک فایل جدید به اسم 64bit در فهرست Download شما قرار خواهد گرفت.

مرحله چهارم: پیکربندی تنظیمات اندروید

خب در ادامه شما ماشین مجازی VirtualBox را روی سیستم خود اجرا کنید و یک ماشین مجازی جدید در آن ایجاد کنید. با دستور زیر آن را از مخازن کالی لینوکس بارگیری کنید.

apt-get install virtualbox

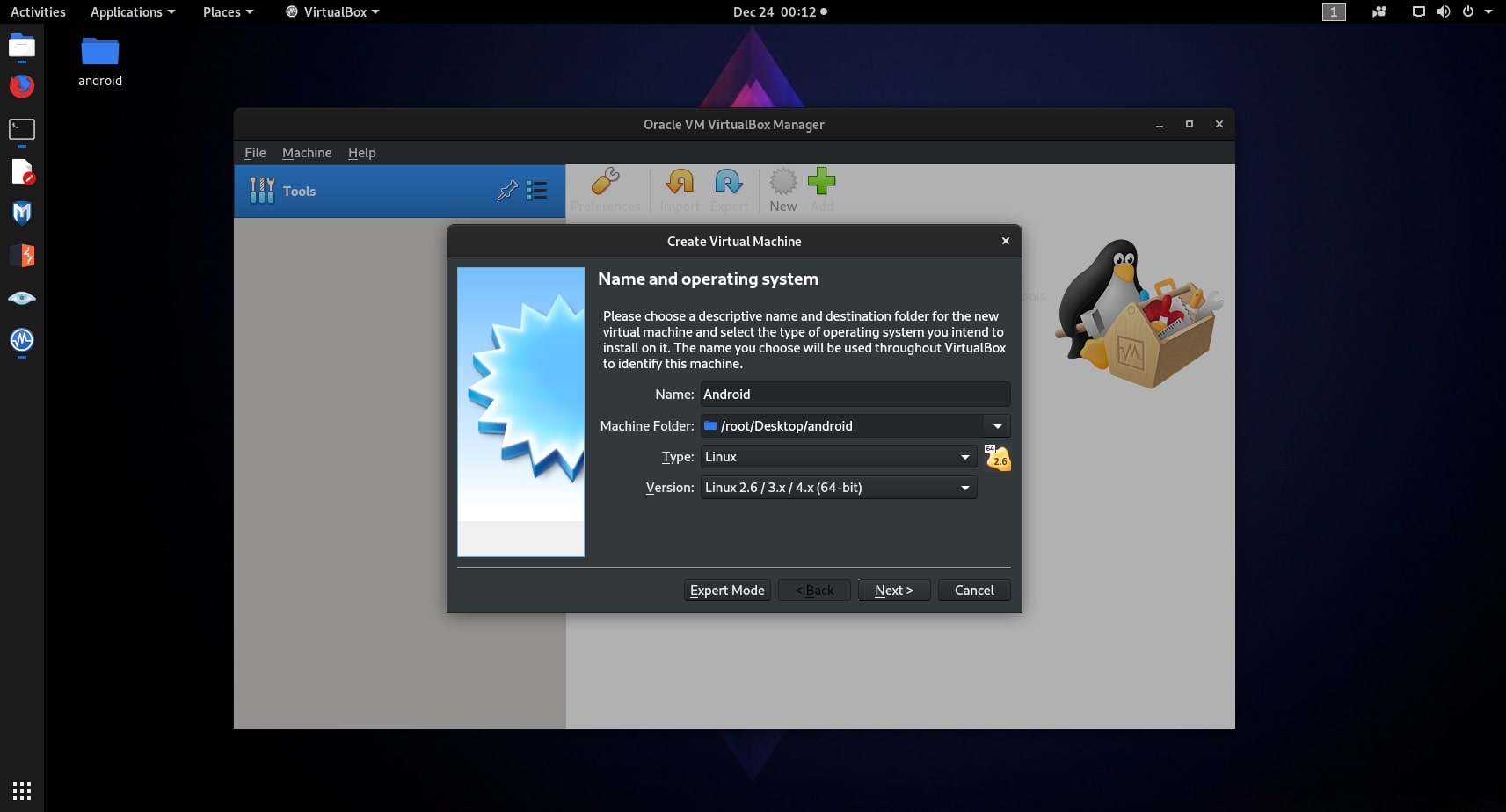

برای اجرا کردن ماشین مجازی دستور virtualbox را در خط فرمان وارد کنید و بعد از اجرا شدن ماشین مجازی در نوار بالا بر روی NEW کلیک کنید.

اسم ماشین مجازی جدید را Android می گذاریم و نوع آن را Linux و نسخه آن را Linux 2.6 64-bit گذاشته و سپس روی Next کلیک می کنیم.

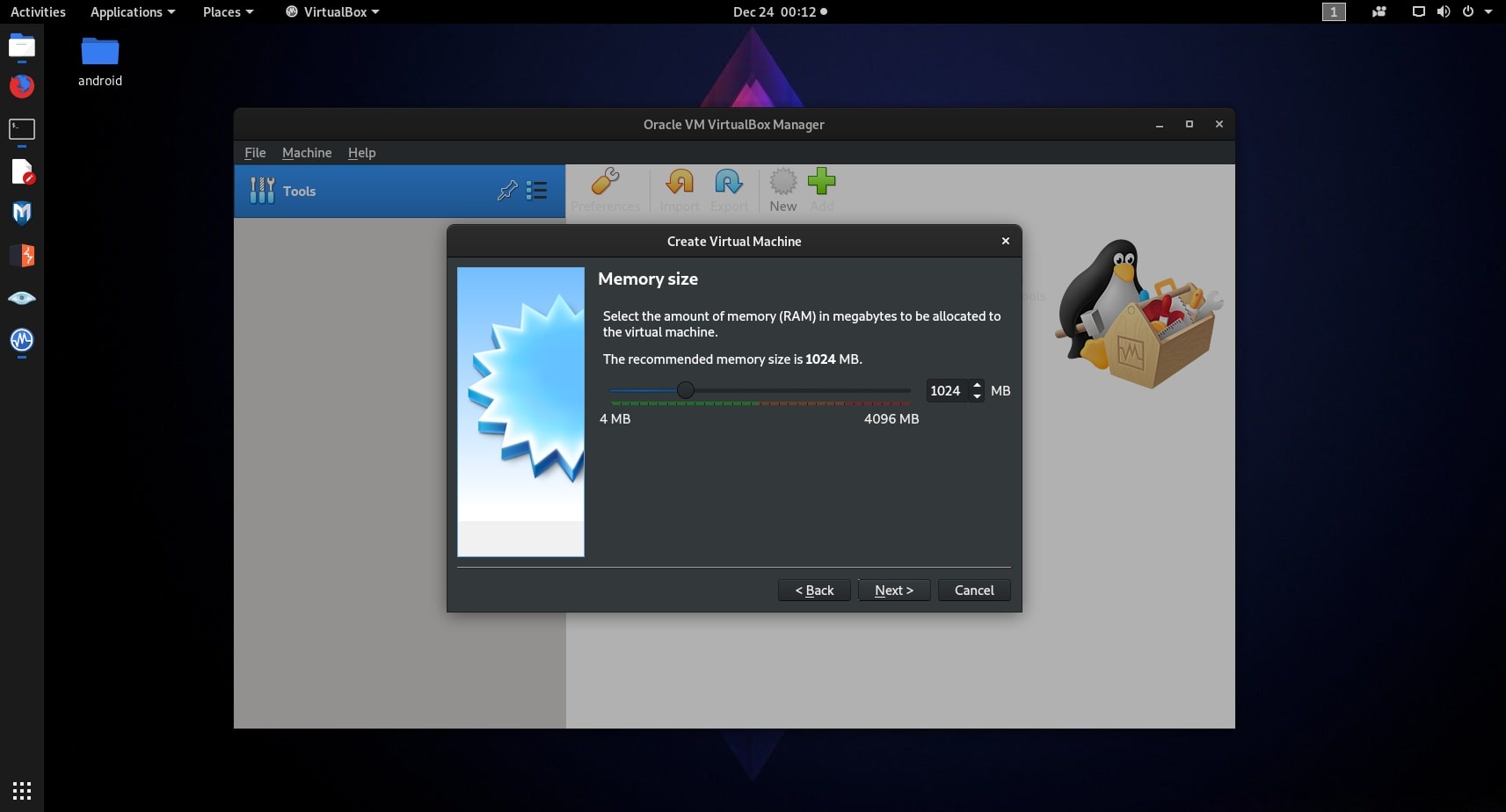

مقدار رم را بسته به نوع و قدرت سیستم خود مشخص می کنیم و روی Next کلیک می کنیم.

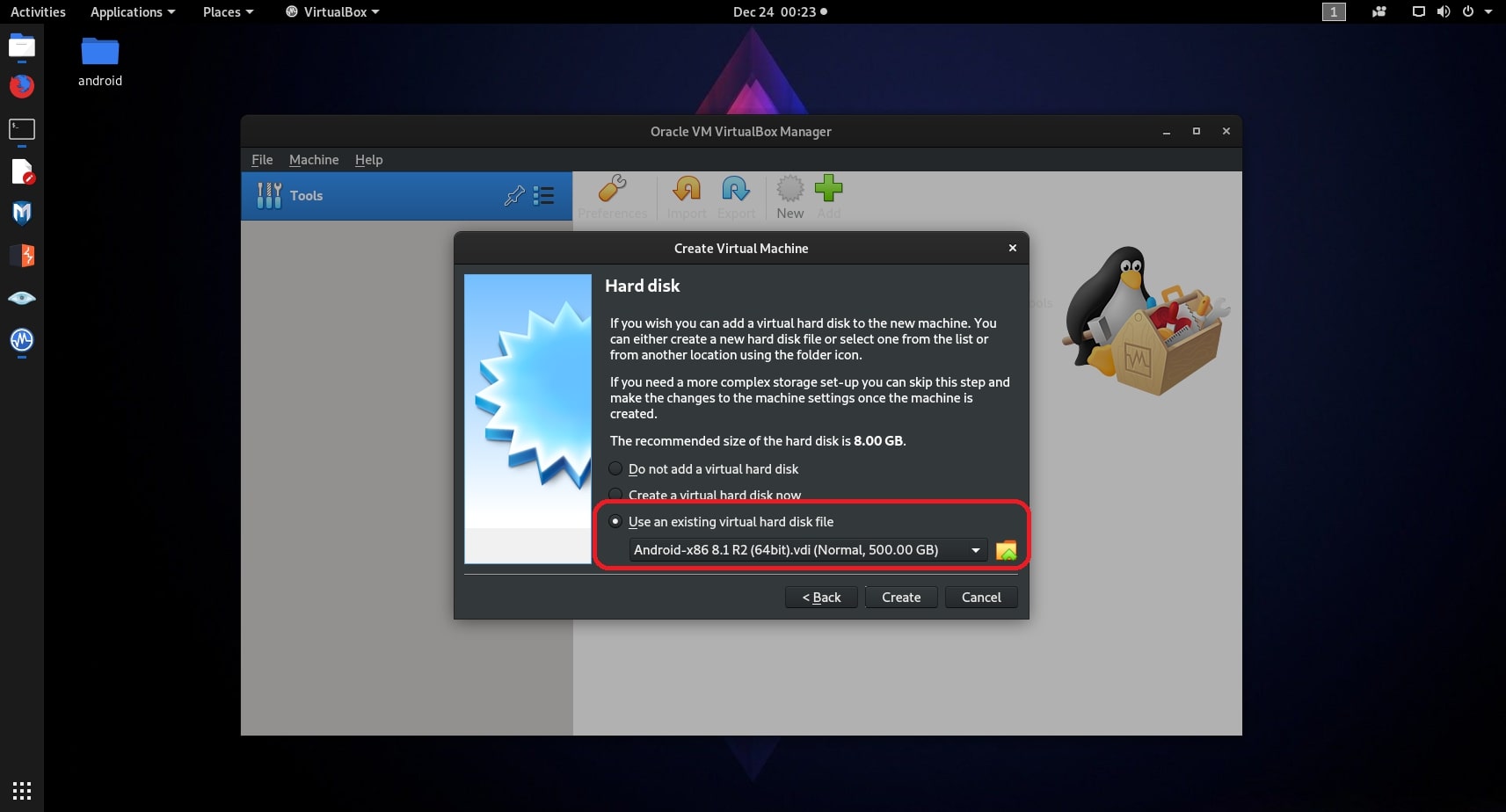

در این قسمت گزینه (Use an existing virtual hard disk file) را در قسمت تنظیمات هارد دیسک انتخاب می کنیم ، سپس فایل اندروید که استخراج کرده بودیم را انتخاب کرده و روی Next کلیک می کنیم.

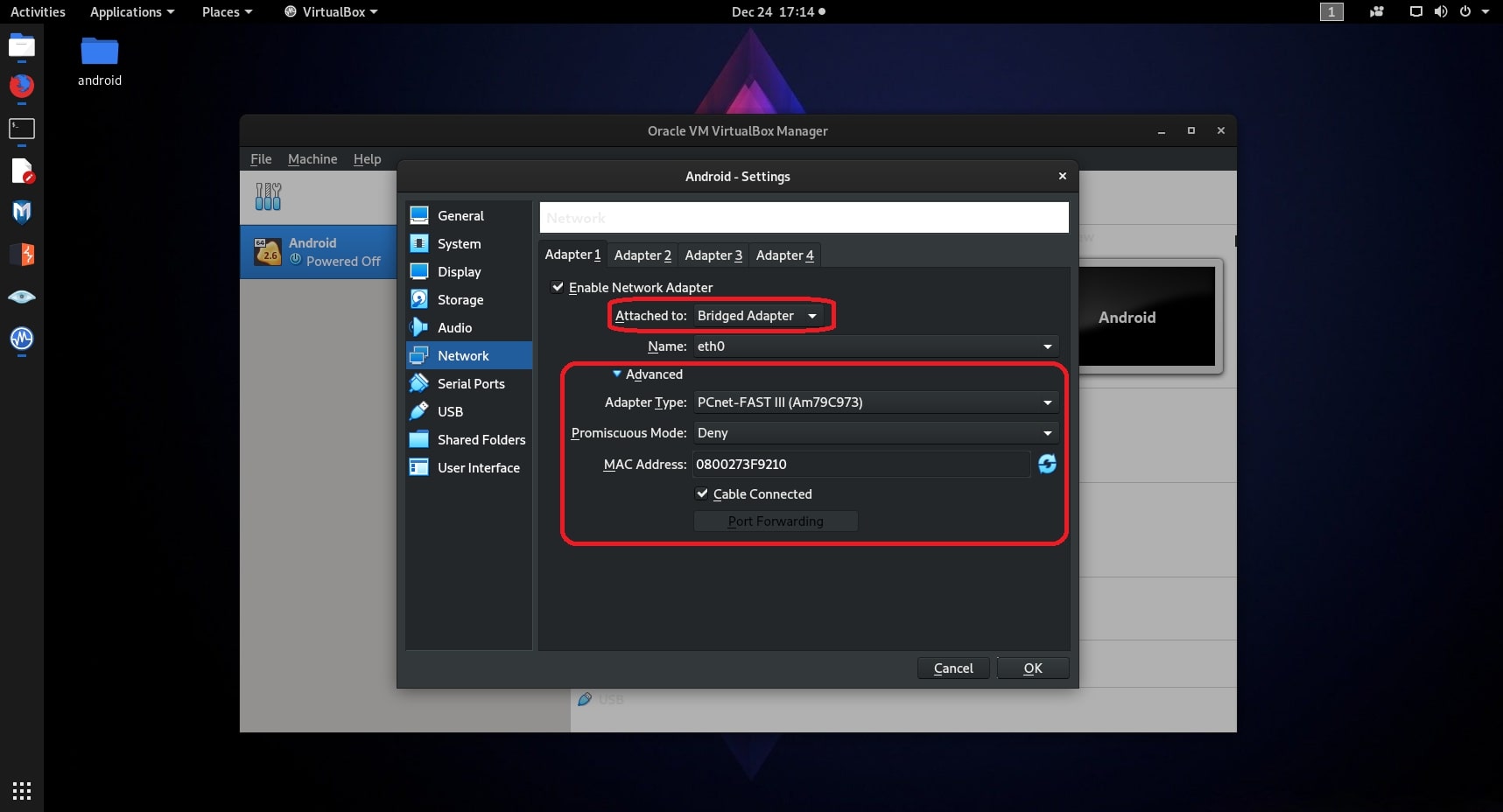

در زبانه تنظیمات شبکه ، Adapter 1 را به عنوان (Adapter Bridged) پیکربندی کرده و Adapter Type در فهرست Advanced را روی PCnet-FAST III تنظیم می کنیم. این تنظیم ، به اندروید اجازه می دهد تا به روتر wi-fi شما متصل شود و آدرس IP خاص خود را به دست آورد.

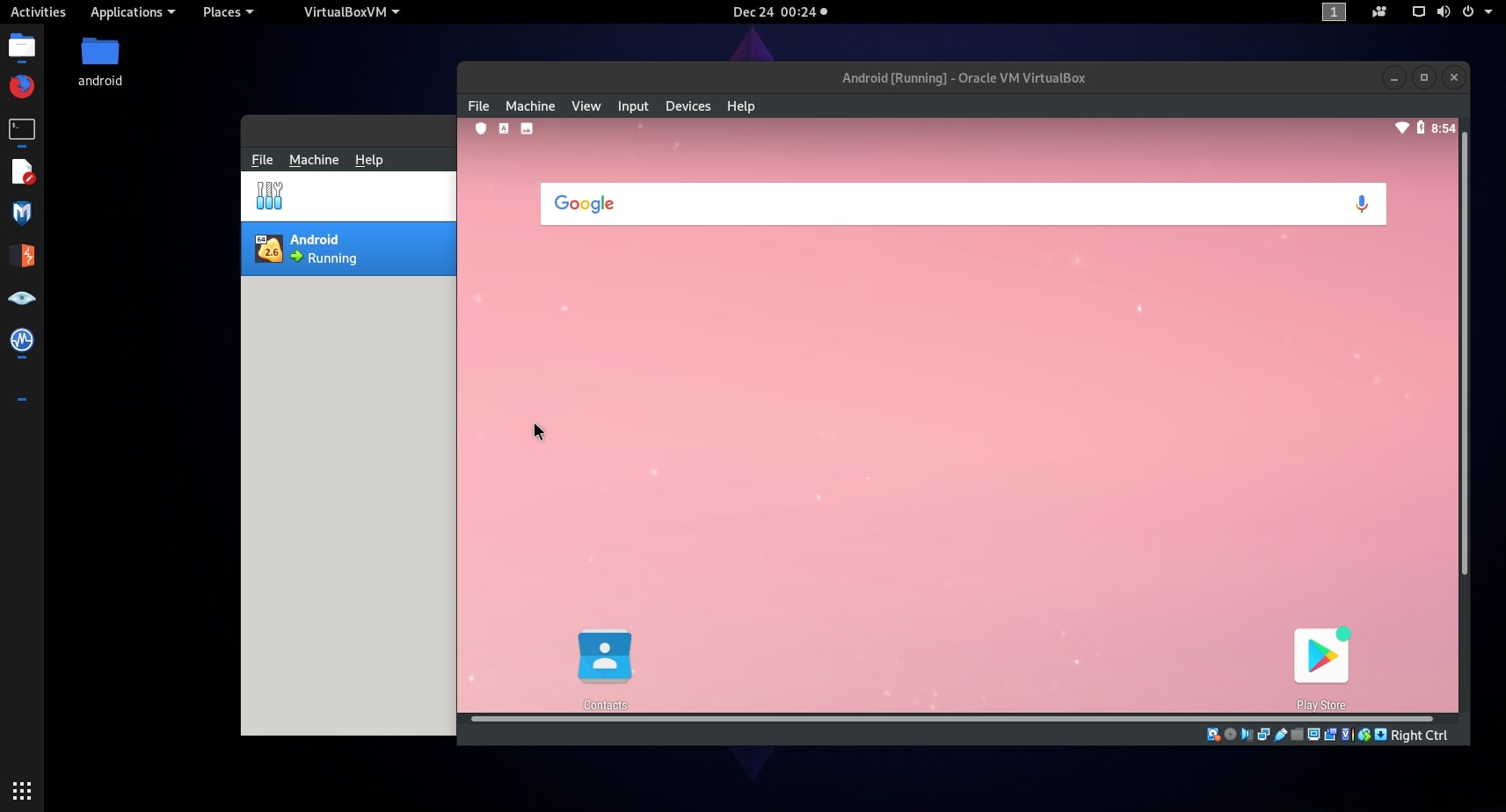

پس از اتمام کار بر روی دکمه OK کلیک کنید و اندروید را اجرا کنید. بعد از گذشت حدود 60 ثانیه، سیستم عامل بوت می شود و ما برای آزمایش تست نفوذ به اندروید دسترسی خواهیم داشت.

در حالت Bridged همه دستگاه های متصل به شبکه wi-fi می توانند به دستگاه اندروید پنیگ بگیرند. ما می توانیم حمله مرد میانی (man-in-the-middle) را روی دستگاه های واقعی که روی شبکه wi-fi هستند را انجام دهیم.

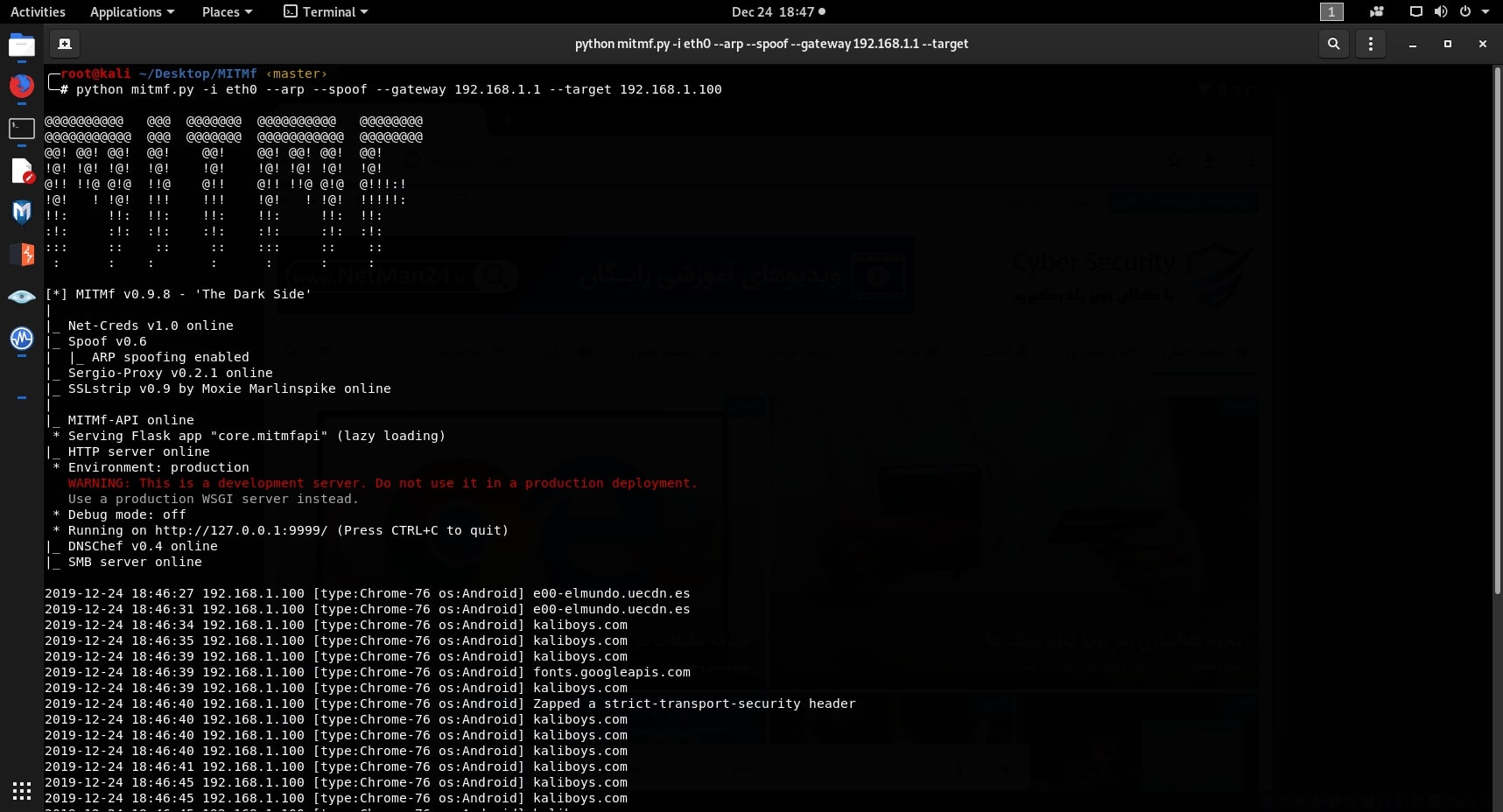

برای مثال ما از اسکریپت MITMF برای یک حمله مرد میانی (man-in-the-middle) استفاده می کنیم.

برای دانلود اسکریپت اینجا کلیک کنید و فایل آن را دانلود کنید. سپس فایل دانلود شده را باز کرده و با خط فرمان دستور زیر را وارد کنید.

python mitmf.py -i wlan0 --arp --spoof --gateway 192.168.1.1 --target 192.168.1.100

در این قسمت ip دستگاه اندروید ما (192.168.1.100) و ip ورودی مودم (192.168.1.1) است.

می توانید ببینید که دستگاه اندرویدی (192.168.1.100) با استفاده از Chrome version 76 در حال ارسال درخواست به سایت kaliboys.com است.

لطفا نظرات خود را زیر این پست به اشتراک بگذارید و اگر سوال و یا مشکلی داشتید در قسمت نظرات آن را بنویسید.

سلام خسته نباشد ممنون از آموزش

یه مشکل دارم هر کاری میکنم این دستور نصب نمیشهapt-get install lib32stdc++6 lib32ncurses6 lib32z1

راهنمایی کنید

سلام ، خیلی ممنون از نظر خوبتون

شما بعد از دستور apt-get update && apt-get upgrade که سیستم کالی لینوکس شما رو آپدیت می کنه باید دستور apt autoremove هم بزنید.

همچنین باید ریپوزیتوری سیستم خودتون رو چک کنید و DNS سیستم هم روی سرویس شکن ست کنید تا در صورت تحریم بودن IP ایران فایل شما دانلود بشه. برای عوض کردن DNS بر روی این لینک کلیک کنید.