آسیب پذیری dos برای MikroTik

آسیب پذیری dos برای MikroTik

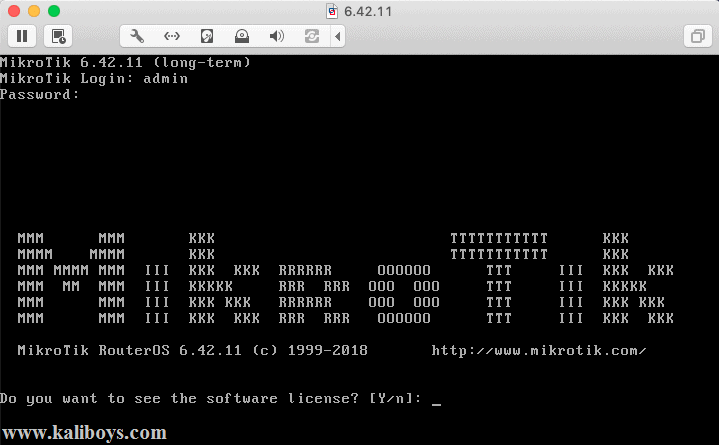

MikroTik روز پنج شنبه مورخ 15 فروردین جزئیات مربوط به یک آسیب پذیری را منتشر کرد که به راحتی از راه دور باعث ایجاد حمله انکار سرویس (DoS) در دستگاه های RouterOS خود میشود. با به روز رسانی میکروتیک به آخرین ورژن آن این آسیب پذیری رفع میشود، اما تاثیر مشابهی بر روی تمام دستگاه ها ندارد و برخی از آنها همچنان آسیب پذیر باقی میمانند.

به روز رسانی مفید فقط برای برخی دیوایس ها

این آسیب پذیری با شناسه CVE-2018-19299 شناخته می شود، همچنین بر روی تجهیزات MikroTik unpatched که بسته های IPv6 را حمل می کند، تأثیر می گذارد. هکر با ارسال یک رشته خاص از بسته های IPv6، باعث افزایش مصرف رم در روتر و سپس از دسترس خارج شدن آن میشود.

یک فروشنده لتونی می گوید که “این باگ موجب شده که حافظه دیوایس پر شود، زیرا حجم حافظه پنهان IPv6 می تواند بزرگتر از RAM موجود باشد). برای رفع آن، RouterOS جدید می تواند اندازه کش را براساس حافظه موجود در دستگاه محاسبه کند.

این به روز رسانی برای نسخه های پایدار ( v6.44.2 ) و ( v6.43.14 ) نسخه RouterOS موجود است، اما تنها برای دستگاه هایی که بیش از 64 مگابایت رم دارند.

بهینه سازی دستگاه های کم RAM

Isalski میگوید که اگر عملکرد IPv6 فعال باشد (به طور پیش فرض غیرفعال است) اسیب پذیری CVE-2018-19299 تقریبا در تمامی دستگاه های MikroTik، حتی آنهایی که به عنوان هسته یا مسیریاب پشتی استفاده می شود، تاثیر می گذارد.

او به شدت به مدیران شبکه توصیه کرد که اگر از پروتکل های ارتباطی IPv6 استفاده میکنند حتما از RouterOS 6.43.14 و 6.44.2 استفاده کنند.

به دلیل وجود این نقص در سطح هسته، رفع آن نیز دشوار شده است. یکی از اعضای تیم پشتیبانی شرکت میکروتیک میگوید که RouterOS v6 دارای نسخه کرنل قدیمی است و نمی توان آن را تغییر داد. برای سخت افزار با منابع کم RAM، بهینه سازی در نسخه بتا بعدی RouterOS انتظار می رود.