نحوه جلوگیری از حملات تکذیب سرویس

در این مقاله نحوه پیشگیری از حملات DDOS را با هم مورد بررسی قرار خواهیم داد. در حالت کلی هیچ راهی برای مقابله با حملات DDoS به صورت کامل وجود ندارد. دلیل آن هم ساده است، درخواست هایی که توسط کامپیوترهای زامبی در بات نت ارسال می شوند کاملاً یک درخواست استاندارد برای سایت است.

مثلاً همه زامبی ها به یک باره درخواست مشاهده صفحاتی از سایت را می کنند، درحالی که عین همین درخواست را کاربران عادی دیگر نیز انجام می دهند.

حملات ddos در چه لایه ای از شبکه رخ می دهد؟

وب سایت ها به هر دلیلی که مورد حملات DDOS قرار بگیرند در اولین مرحله باید مشخص شود که حمله DDOS در چه لایه ای از مدل OSI صورت میگیرد؟ حملات معمولا در لایه 7 (نرم افزاری) یا در لایه 3 و 4 شبکه میباشد. وسعت یک حمله به ویژگی هایی همچون حجم و تعداد پکت ارسالی در ثانیه بستگی دارد.

مهار حملات لایه 3 و 4 بسیار دشوار است و در صورتی که حجم آن بالا باشد باید قبل از رسیدن به سرور مدیریت و مهار شوند و عملا مدیر سرور از خود سرور نمی تواند راه حلی برای دفع آن پیدا کند. بنابراین نیاز به فایروال های سخت افزاری و یک شبکه قدرتمند برای مهار این حملات نیاز است که در اکثر دیتاسنترها امکان پذیر نیست و نیاز به میزبانی سرور در دیتاسنتر های DDoS Protected دارد.

در خصوص حملات لایه 7 ممکن است بتوان با فایروال های نرم افزاری تا حدی در مقابل حملات مقاوم بود اما اگر تعداد پکت های ارسالی بالا باشد و همچنین از الگوی خاصی پیروری نکند مهار این نوع حملات نیز دشورا خواهد بود.

حملات لایه ۷ که اکثر به صورت GET یا POST ارسال می شوند میزان مصرف منابع سرور را افزایش می دهند که باعث اختلال در عملکرد عادی سرور می شود.

دفاع در برابر حملات DDOS مستلزم درگیر شدن ترکیبی از ابزارهای کشف حمله، ابزارهای پاسخ و دسته بندی ترافیک (به منظور Block کردن ترافیک غیرقانونی و اجازه ترافیک قانونی) می باشد.

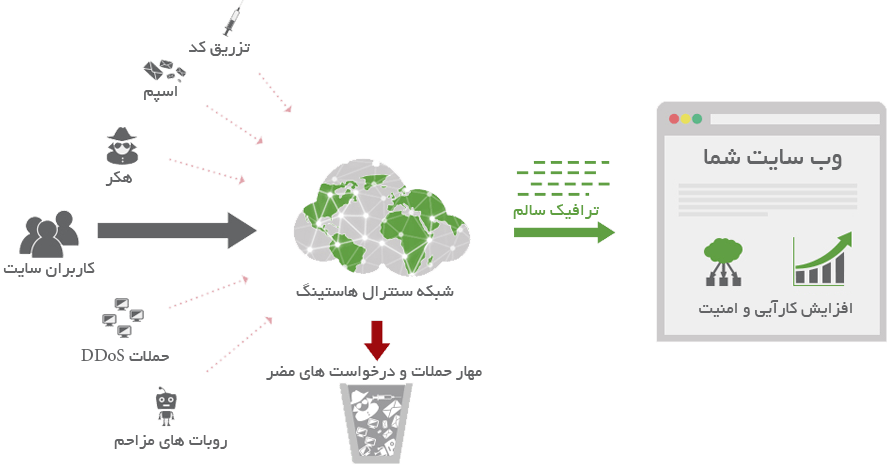

یکی از روش های پیشگیری از حملات ddos استفاده از فایروال های آنلاین می باشد. نسل جدیدی از فایروال های آنلاین که در سنترال هاستینگ ارائه می شود کلود پروتکشن نام دارد. این نوع فایروال در حال حاضر تنها نمونه فایروال ایرانی در نوع خود می باشد که کاربران با تغییر نیم سرور وب سایت خود را در برابر حملات DDoS مقاوم می کنند.

در این روش کاربر برای محافظت از وب سایت و سرور خود در برابر حملات از نیم سرور های سنترال هاستینگ استفاده می کند و ترافیک وب سایت بعد از عبور از فایروال های این سرویس دهنده آنالیز می شوند. با این کار حملات دفع می شود و ترافیک سالم به سمت سرور میزبان وب سایت هدایت می شود. همچنین ip اصلی سایت جهت جلوگیری از حملات ddos مخفی می شود.

این فایروال مناسب برای افرادی است که خودشان هاست یا سرور دارند.

روش های مناسب برای جلوگیری از حملات DDOS

- موثر ترین روش استفاده از سرویس های DDos Protection شرکت هایی مانند Cloudflare، آروان کلود و …

- خرید یک سیستم حفاظتی IDS مانند Ax3soft Sax2

- ایمنسازی سرور برای عدم اجرای شلهای مخرب رایج

- نصب و کانفیگ حرفهای آنتیویروس برای اسکن خودکار سرور

- نصب و کانفیگ حرفهای آنتی شل برای اسکن خودکار سرور جهت جلوگیری از فعالیت فایلهای مخرب

- ایمنسازی symlink جهت عدم دسترسی به هاستهای دیگری روی سرور

- بستن دسترسی فایلهای خطرناک سیستم عامل جهت امنیت بیشتر

- بستن پورتها و حذف سرویسهای غیرضروری سرور

- تأمین امنیت Kernel سیستم عامل

- تأمین امنیت سرویس php

- تأمین امنیت وب سرور نصبشده nginx ،apache ،litespeed و lighthttpd

- تأمین امنیت پورتهای بازِ سرور

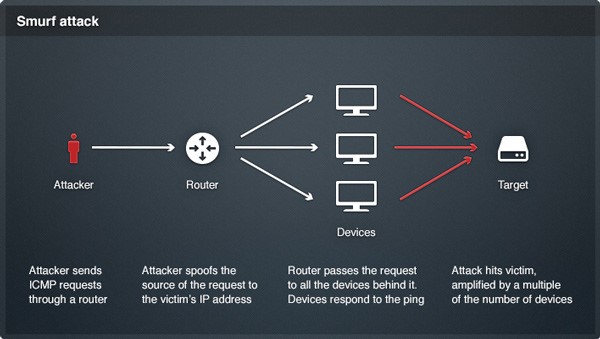

دفاع علیه حملات Smurf: اگر در معرض حمله Smurf قرار گرفته باشید، کار چندانی از شما ساخته نیست. هرچند که این امکان وجود دارد که بسته های مهاجم را در روتر خارجی مسدود کنید، اما پهنای باند منشاء آن روتر مسدود خواهد شد. برای اینکه فراهم کننده شبکه بالاسری شما، حملات را در مبداء حمله مسدود کند، به هماهنگی نیاز است.

بمنظور جلوگیری از آغاز حمله از سایت خودتان، روتر خارجی را طوری پیکربندی کنید که تمام بسته های خارج شونده را که آدرس مبداء متناقض با زیرشبکه شما دارند، مسدود کند. اگر بسته جعل شده نتواند خارج شود، نمی تواند آسیب چندانی برساند.

برای پیشگیری از حملات ddos روتر خود را طوری پیکربندی کنید که بسته هایی را که مقصدشان تمام آدرس های شبکه شماست، مسدود کند. یعنی به بسته های ICMP منتشر شده به شبکه خود، اجازه عبور از روتر ندهید. این عمل به شما اجازه می دهد که توانایی انجام ping به تمام سیستم های موجود در شبکه خود را حفظ کنید. در حالیکه اجازه این عمل را از یک سیستم بیرونی بگیرید.

دفاع علیه حملات طغیان SYN: بلاک های کوچک بجای تخصیص یک شیء از نوع ارتباط کامل (که باعث اشغال فضای زیاد و نهایتاً اشکال در حافظه می شود)، یک رکورد کوچک تخصیص دهید. پیاده سازی های جدیدتر برای SYN های ورودی ، تنها 16 بایت تخصیص می دهد.

کوکی های SYN یک دفاع جدید علیه طغیان SYN «کوکی های SYN» است. در کوکی های SYN، هر طرف ارتباط شماره توالی (Sequence Number) خودش را دارد.

در پاسخ به یک SYN، سیستم مورد حمله واقع شده یک شماره توالی مخصوص از ارتباط ایجاد می کند که یک «کوکی» است و سپس همه چیز را فراموش می کند یا بعبارتی از حافظه خارج می کند (کوکی بعنوان مشخص کننده یکتای یک تبادل یا مذاکره استفاده می شود).

کوکی در مورد ارتباط، اطلاعات لازم را در بردارد، بنابراین بعداً می تواند هنگامی که بسته ها از یک ارتباط سالم می آیند، مجدداً اطلاعات فراموش شده در مورد ارتباط را ایجاد کند.

با دستور netstat -an|grep :80 تمام کانکشن هایی که به پورت 80 وصل هستند را می توانید مشاهده کنید. با استفاده از دستور netstat -an|grep SYN_RECV می توانیم مشاهده کنیم کجا با SYN_RECV شروع شده است.

تعداد کانکشن های آپاجی و تعداد کانکشن های SYN_RECV:

netstat -an|grep :80|wc -l netstat -an|grep SYN_RECV|wc -l

ابزارهای پیشگیری از حملات DDOS

فایروال ها: فایروال ها به گونه ای تنظیم می شوند تا بر طبق قوانین ساده ای، پروتکل ها را بپذیرند یا رد کنند. برای مثال در صورتی که حملاتی از سمت چند IP غیرمعمول اتفاق بیافتد، می توان با تعیین یک rule ساده نسبت به نادیده گرفتن بسته های ارسالی از سمت مهاجمان اقدام نمود.

Switches: بیشتر سوئیچ ها دارای قابلیت Rate-Limiting و ACL می باشند. بعضی از سوئیچ ها به صورت خودکار و یا system-wide قابلیت های rate limiting، traffic shaping، delayed binding(TCP splicing)، deep packet inspection و Bogon filtering، را جهت کشف و اصلاح حملات DDOS از طریق automatic rate filtering و WAN Link Failure و Balancing ارائه می نمایند.

Routers: همانند سوئیچ ها، روترها نیز قابلیت Rate-Limiting و ACL را دارا هستند. همچنین آنها به صورت دستی نیز تنظیم می شوند. بیشتر مسیریاب ها به آسانی در برابر حملات DDOS در هم میشکنند. اگر قوانینی را در مسیریاب به گونه ای تنظیم نمایید که در هنگام حملات statistics ارائه دهند، مسیریاب بیشتر کند شده و مسئله پیچیده و دشوارتر خواهد شد.

روتر ها می توانند طوری پیکربندی شوند که از حملات ساده ping با فیلترکردن پروتکل های غیرضروری جلوگیری کنند و می توانند آدرس های IP نامعتبر را نیز متوقف کنند. بهرحال، روترها معمولاً در مقابل حمله جعل شده پیچیده تر و حملات در سطح Application با استفاده از آدرس های IP معتبر، بی تأثیر هستند.

Application Front End Hardware: سخت افزار هوشمندی است که سر راه شبکه و قبل از رسیدن ترافیک به سرور قرار می گیرد. می توان از آن در ارتباط بین مسیریاب ها و سوئیچ ها استفاده نمود. این سخت افزار پکت ها را به محض ورود به سیستم آنالیز کرده و آنها را بر اساس اولویت، معمول بودن یا خطرناک بودن شناسایی می کند.

پیشگیری بر پایه IPS: سیستم های پیشگیری از نفوذ در حملاتی که Signature Associated هستند موثراند. اگرچه گرایش حملات به داشتن محتویات مشروع باشد اما قصد نادرستی را دنبال می کنند. IPSهایی که بر اساس تشخیص محتوا کار می کنند نمی توانند حملات Behavior-Based DOS را Block کنند.

دفاع بر اساس DDS: برخلاف مشکلی که IPS ها دارند، DOS Defence System یا DDS قادر است تا حملات DOS Connection-Based و حملاتی که محتویاتی مشروع اما قصد بدی دارند را block کنند. یک DDS هر دوی حملات protocol base (همچون Treadrop و Ping of death) و حملات rate-based (همچون ICMP Floods و SYN Floods) را اداره نماید.

Blackholing و Sinkholing: با استفاده از blackholding تمامی ترافیک DNS مورد تهاجم یا نشانی IP به (black hole (null interface، non-existent server ارسال می شود. جهت موثرتر بودن و دوری از تحت تأثیر قرار گرفتن ارتباطات شبکه، این راه حل توسط ISP مورد استفاده قرار می گیرد.

Clean pipes: تمامی ترافیک از “cleaning center” یا یک “scrubbing center” به واسطه روش هایی همچون پروکسی ها، تونل ها یا حتی مدارات مستقیم که ترافیک “بد” (DDOS و همچنین دیگر حملات اینترنتی) را تفکیک می کنند و تنها ترافیک خوب را به سرور انتقال می دهند، عبور می کنند. اجراکننده می بایست ارتباط مرکزی به اینترنت داشته باشد تا این نوع سرویس را مدیریت نماید مگر اینکه آنها را بتوان به آسانی استفاده از “cleaning center” یا “scrubbing center” پیاده سازی نمود.

سیاه چاله: این روش تمام ترافیک را مسدود می کند و به سمت سیاه چاله! یعنی جایی که بسته ها دور ریخته می شود هدایت می کند. اشکال در این است که تمام ترافیک – چه خوب و چه بد- دور ریخته می شود و در حقیقت شبکه مورد نظر بصورت یک سیستم off-line قابل استفاده خواهد بود. در روش های اینچنین حتی اجازه دسترسی به کاربران قانونی نیز داده نمی شود.

سیستم های کشف نفوذ: سیستم های کشف نفوذ باعث تشخیص استفاده از پروتکل های معتبر بعنوان ابزار حمله می شود. این سیستم ها می توانند به همراه فایروال ها بکار روند تا بتوانند بصورت خودکار در مواقع لزوم ترافیک را مسدود کنند. در بعضی مواقع سیستم تشخیص نفوذ نیاز به تنظیم توسط افراد خبره امنیتی دارد و البته گاهی در تشخیص نفوذ دچار اشتباه می شود.

سرورها: پیکربندی مناسب application های سرویس دهنده در به حداقل رساندن تأثیر حمله DDoS تأثیر بسیار مهمی دارند. یک سرپرست شبکه می تواند به وضوح مشخص کند که یک application از چه منابعی می تواند استفاده کند و چگونه به تقاضاهای کلاینت ها پاسخ دهد. سرورهای بهینه سازی شده، در ترکیب با ابزار تخفیف دهنده، می توانند هنوز شانس ادامه ارائه سرویس را در هنگامی که مورد حمله DDoS قرار می گیرند، داشته باشند.

پهنای باند زیاد: خرید یا تهیه پهنای باند زیاد یا شبکه های افزونه برای سروکار داشتن با مواقعی که ترافیک شدت می یابد، می تواند برای مقابله با DDoS مؤثر باشد.

عموماً، شرکت ها از قبل نمی دانند که یک حمله DDoS بوقوع خواهد پیوست. طبیعت یک حمله گاهی در میان کار تغییر می کند و به این نیاز دارد که شرکت به سرعت و بطور پیوسته در طی چند ساعت یا روز، واکنش نشان دهد.

از آنجا که تأثیر اولیه بیشتر حملات مصرف کردن پهنای باند شبکه شماست، یک ارائه کننده سرویس های میزبان روی اینترنت که بدرستی مدیریت و تجهیز شده باشد، هم پهنای باند مناسب و هم ابزار لازم را در اختیار دارد تا بتواند تأثیرات یک حمله را تخفیف دهد.