زنجیره کشتار سایبری یا Cyber Kill Chain چیست؟

همیشه در جنگ های نظامی شناخت فعالیت های دشمن و پیگیری تاکتیک های نظامی در یکی از مهارت های فرماندهان دو ارتش یا سپاه محسوب می شود تا به این طریق بتوانند اقدامات نظامی لازمی را جهت رویارویی، مقابله، ضد حمله یا دفاع برنامه ریزی و پیاده سازی نمایند. از آنجا که بسیاری از ایده های اصلی در جنگ های سایبری نیز نشأت گرفته از همین ایده های نظامی در جنگ های فیزیکی بوده، بنابراین آقای Lockheed Martin نیز چارچوبی را به نام Cyber Kill Chain با ایده گرفتن از یک مدل نظامی معرفی نمود که به زنجیره کشتار نفوذ یا زنجیره کشتار سایبری نیز شناخته می شود.

این چارچوب در ابتدا جهت شناسایی، آماده سازی در مقابل حملات و مقابله و از بین بردن آنها بوجود آمد، اما رفته رفته و با گذشت زمان این چارچوب جهت پیش بینی و شناخت تهدیدات یا threatها، مهندس اجتماعی، مقابله با باج افزارها یا Ransomwareها، نشت های امنیتی یا Security breachesها و همچنین حملات APT یا Advanced Persistent Threat توسعه یافت.

چرخه Cyber Kill Chain چطور کار می کند؟

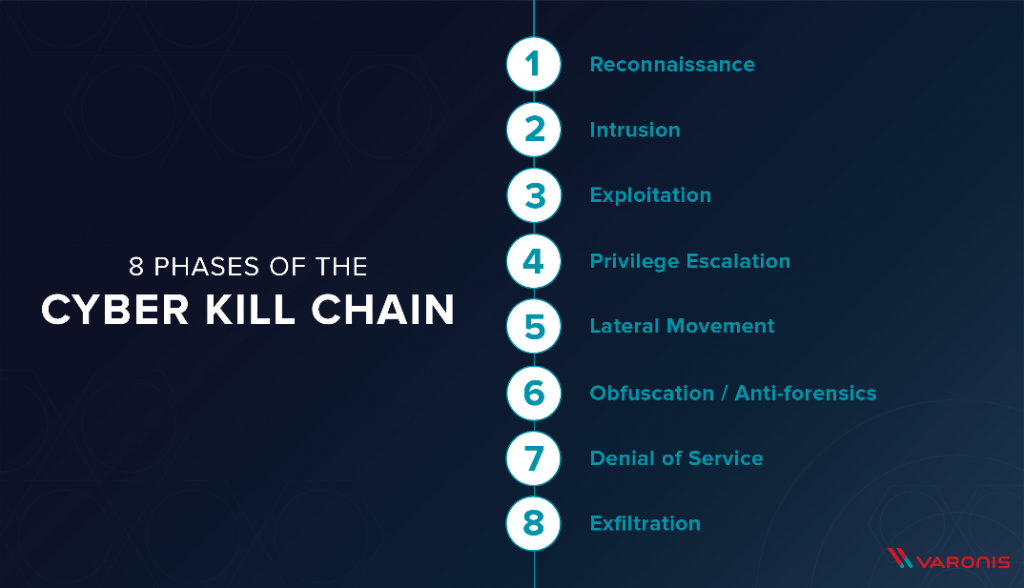

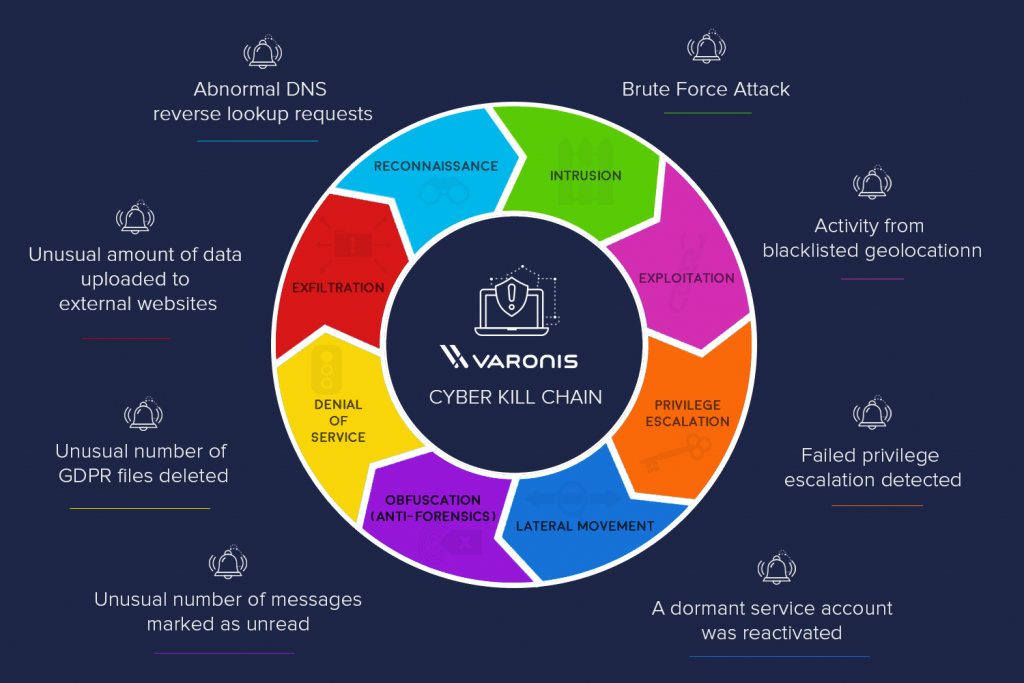

بطور کلی چندین گام اصلی در چرخه یا زنجیره کشتار سایبری وجود دارد. این گام ها اصلی یا اصطلاحاً Core Stageها پیشتر 7 گام و در حال حاضر 8 گام هستند که در شکل زیر به ترتیب آنها را مشاهده می کنید.

از شناسایی یا فاز reconnaissance (که اغلب به عنوان گام آغازین در یک malware attack می باشد) گرفته تا lateral movement (یعنی سطله جویی از طریق شبکه جهت به دست آوردن اطلاعات بیشتر) و نهایتاً exfiltration (استخراج داده ها و یا اطلاعات). همه انواع Attack Vectorها یا حملات رایج شما همچون: حملات فیشینگ یا brute force یا جدیدترین نوع بدافزارهای شروع کننده فعالیت ها در زنجیره سایبری می باشند.

در این زنجیره هر گام مرتبط با یکی از انواع مشخص فعالیت های یک حمله سایبری است، صرف نظر از اینکه یک حمله داخلی یا یک حمله خارجی باشد.

گام اول: Reconnaissance یا شناسایی

در مرحله شناسایی یا مشاهده، معمولاً مهاجمان از بیرون اوضاع یک Victim (هدف) را ارزیابی می کنند تا اهداف و تاکنیک های حمله خود را مشخص نمایند. این فاز بدون شک یکی از مهمترین فازهای یک تست نفوذ محسوب می شود و می بایست یک Victim را از جنبه های مختلف مورد بررسی قرار داد و تمامی اطلاعات بدست آمده از آن را به دقت مستند نمود تا بر طبق آن بتوان Attack Vector مورد نظر را در نظر گرفت.

گام دوم: Intrusion یا نفوذ

در این فاز attacker براساس اطلاعاتی که در مرحله قبل که فاز شناسایی بود از سیستم هدف بدست آورد، حال سعی می کند تا به آن نفوذ کند. (ممکن است در مرحله قبل یک آسیب پذیری خاص از سیستم هدف پیدا کرده یا توسط یک malware و… سعی می کند تا نفوذ خود را انجام دهد.)

فاز سوم: Exploitation یا بهره برداری

در این فاز attacker سعی می کند vulnerability(هایی) را که پیدا کرده exploit نماید و از طریق یکسری کدهای مخربی که روی سیستم Victim اجرا می کند بهره برداری لازم را انجام دهد.

فاز چهارم: Privilege Escalation

معمولاً attackerها نیاز دارند به سطح دسترسی بیشتری روی یک سیستم یا اینکه permission بیشتری روی اطلاعات داشته باشند. مثلاً فرض کنید که بعد از اینکه هکر به یک سیستم حمله و به آن نفوذ کرد، سطح دسترسیش کاربر معمولی باشد. در این فاز هکر سعی می کند تا سطح دسترسی خودش را به Administrator (در سیستم های ویندوزی) یا Root (در سیستم های لینوکسی) ارتقاء دهد تا بتواند کارهایی که نیاز به سطح دسترسی مدیر سیستم دارند از جمله نصب و حذف برنامه ها و packageها و… را اجرا کند.

فاز پنجم: Lateral Movement یا سلطه گری (سلطه جویی)

در این فاز هکر بعد از اینکه به یک سیستم نفوذ کرد سعی می کند آن سیستم را اصطلاحاً پایگاه حملات خودش قرار دهد برای اینکه بتواند از طریق آن به سایر سیستم های موجود در شبکه نیز نفوذ کند تا اطلاعات بیشتری را بدست آورد.

فاز ششم: Obfuscation / Anti-forensics (گیج کردن / ضد فانزیک)

در فازهای تست نفوذ فازی به اسم Covering Tracks یا Clearing Tracks داریم که همانطور که از نام آن مشخص است بعد از اینکه هکر به سیستم victim نفوذ کرد و کارش را انجام داد و تمام شد، وقتی می خواهد از آن سیستم خارج شود باید رد پاهای خودش را پاک کند تا تیم امنیتی یا فارنزیک نتواند ردش را پیگیری نماید. کلمه Obfuscation نیز در لغت یعنی “گیج کردن” است. در واقع در این فاز هکر سعی می کند تا با پاک کردن لاگ هایی که نشان از فعالیت او در سیستم قربانی داشته و… تیم فارنزیک را گیج کند تا نتوانند هیچ ادله ای مبنی بر حضور او و فعالیت هایی که داشته است، بدست آورند.

فاز هفتم: Denial of Service (انکار سرویس یا اختلال در سرویس)

اسم این فاز از حمله DoS یا “انکار سرویس یا اختلال در سرویس” گرفته شده و بعد از اینکه در مرحله قبلی هکر از سیستم خارج شد و رد پایش را هم پاک کرد حالا سعی می کند برای اینکه حمله ای که انجام داده مانیتور و ردیابی نشود میاد با مسدود سازی دسترسی طبیعی کاربران و سیستم ها را دچار اختلال کند. برای مثال هکر می تواند خطوط تلفن یا برق را قطع کند. در واقع مهاجم زیرساخت شبکه و داده را هدف قرار می دهد تا کاربران نتوانند آنچه را که لازم دارند دریافت کنند. بنابراین مهاجم در این فاز دسترسی ها را مختلف و به حالت تعلیق در می آورد و می تواند سیستم ها و سرویس ها را مختل نماید.

فاز هشتم: Exfiltration (استخراج)

در این فاز مهاجم می بایست اطلاعاتی را که از سیستم victim(ها) بدست آورده را استخراج یا اصطلاحاً Exfiltration کند. بنابراین مهاجم می بایست همیشه یک استراتژی خروج داشته باشد. مهاجم داده ها را با روش هایی همچون کپی داده ها، انتقال داده یا انتقال داده های حساس به مکان تحت کنترل خود بدست می آورد.

بیرون بری (The Takeaway)

تکنیک های امنیتی متفاوت رویکردهای متفاوتی را در رابطه با زنجیره کشتار سایبری مطرح می کنند. از Gartner گرفته تا Lockheed Martin هر مرحله را با بیانی متفاوت مطرح میکنند. مدل های جایگزین Cyber Kill Chain تعدادی از مراحل را در یک گام CC&C (Command and Control or C2) ترکیب کرده اند. مدلی دیگر در مرحله ای با نام Actions on Objective قرار داده است. بعضی مدل ها مراحل lateral movement و privilege escalation ترکیب کرده و در مرحله ی exploration قرار می دهند. مدلی دیگر مراحل intrusion و exploitation را ترکیب و با نام point of entry معرفی می کند.

توجه: مدل Cyber Kill Chain همانطور که در این مقاله به آن پرداختیم یک مدل سطح بالا از امنیت اطلاعات را ارائه می کند. مدل های دیگری نیز همچون مدل MITRE ATT@CK از این مدل نشأت شده اند که در سطح میانی و با جزئیات بیشتر گام های یک حمله سایبری را تشریح می کنند. در مقاله دیگری مدل MITRE ATT@CK را بررسی خواهیم نمود.

بیشتر بخوانید: همه چیز درباره تست نفوذ و انواع آن