تست نفوذ چیست؟ و انواع آن چگونه است؟

ارزیابی های امنیتی و تست نفوذ ممکن است به دلایل مختلفی انجام گیرد و رویکردهای مختلفی را به دست آورد. هر ارزیابی یا تست نفوذ بر اساس نیاز خاص مشتری ارایه می شود. در این پست تفاوت بین ارزیابی های داخلی و خارجی را مشخص می کنیم. همچنین تفاوت آزمون های جعبه سفید، جعبه سیاه و جعبه خاکستری را بررسی خواهیم کرد.

ارزیابی های داخلی و خارجی(Internal vs. External)

به طور کلی ارزیابی های داخلی و خارجی به ارزیابی شبکه و نرم افزار مربوط می شود. ارزیابی امنیتی به طور مستقیم در شبکه هدف (یعنی اتصال LAN یا WiFi) را ارزیابی داخلی و ارزیابی یا دسترسی آن از خارج (یعنی وب سایت ها یا اتصالات داده) را ارزیابی خارجی گویند.

- ارزیابی های داخلی(Internal): تست حملات نفوذ پذیری از داخل سازمان مانند یک کارمند سرکش یا یک هکر که به سازمان نفوذ کرده است.

- ارزیابی های خارجی(External): تست حملات نفوذ پذیری از خارج سازمان را بررسی می کند.

همچنین ارزیابی های امنیتی میتواند در حوزه های مختلفی انجام شود. به عنوان مثال در شبکه های داخلی به منظور یافتن موارد:

- ساختار، معماری و سیاست های مدیریتی شبکه ی داخلی

- تجهیزات شبکه مانند سوئیچ ها، مسیریاب ها ،اکسس پوینت ها و غیره

- تجهیزات امنیتی از قبیل دیواره آتش

- امنیت سرویس دهنده ها و بستر مجازی شبکه

- امنیت سرویس دهنده ها از منظر آسیب پذیری در برابر حملات شناخته شده

- و…

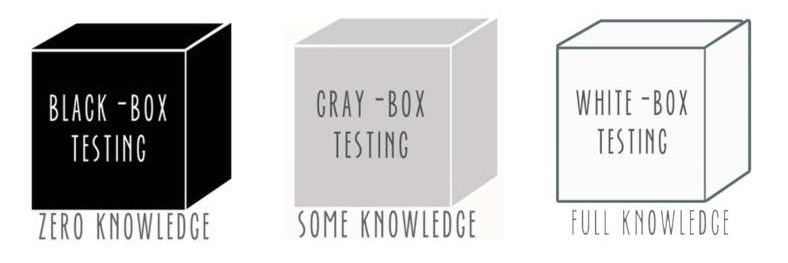

انواع تست نفوذ جعبه سفید(White Box), جعبه سیاه(Black Box) و جعبه خاکستری(Gray Box)

این گزینه های تست نفوذ، سطح دانش نفوذگر، هدف و نیت نفوذگر را در طی آزمون نفوذپذیری ارائه میکند.

جعبه سفید(White Box): به طور معمول به عنوان یک آزمون تایید شده شناخته می شود، این آزمون با آگاهی کامل از ساختار داخلی شما انجام می شود. اطلاعات به اشتراک گذاشته معمولا شامل آدرس های IP و نام میزبان، پیکربندی های سیستم، نمودارهای شبکه و اعتبار های خاص است. که برای تست ساختار داخلی اجزای سیستم مورد استفاده قرار می گیرد.

جعبه سیاه(Black Box): به طور معمول به عنوان یک آزمون غیرقابل شناسایی نامیده می شود، این آزمون بدون دانستن ساختار داخلی شما انجام می شود. اطلاعات شناخته شده معمولا به نام شرکت و دامنه محدود می شود. این تکنیک به بطور کامل نشان می دهد که چگونه یک مهاجم به سازمان نزدیک می شود. تست جعبه سیاه یک رویکرد کندتر برای تست است زیرا تعداد خطاها بیشتر و دانش موجود در مورد سازمان کم است.

جعبه خاکستری(Gray Box): این آزمون بین آزمایش سفید و جعبه سیاه است که در آن تست نفوذ کننده برخی از دانش در مورد سیستم داخلی را میداند. مقدار دانش داده شده معمولا شامل لیستی از آدرس های IP یا نام های میزبان برای هدف و برنامه ها و یا نسخه های نرم افزاری و سخت افزاری میباشد که به تست نفوذ کننده اجازه می دهد تا سیستم های بحرانی سازمان را اولویت بندی کند و بشناسد.

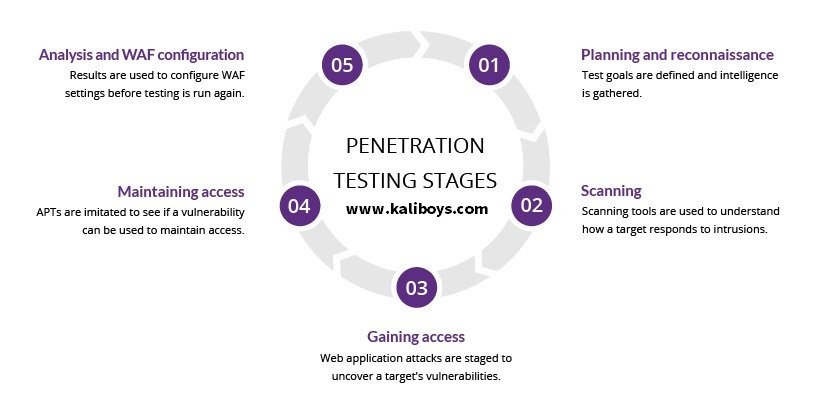

۵ فاز اصلی تست نفوذ

دوره هک اخلاقی (Ethical Hacking) که یکی از پایه ای ترین دوره های تست نفوذ است، اساسا از پنج مرحله اصلی تشکلیل شده است. هک اخلاقی در بعضی جاها با عنوان تست نفوذ نیز شناخته میشود.

منظور از تست نفوذ، نفوذ به سیستم یا شبکه ها برای پیدا کردن تهدیدها و آسیب پذیری ها در آنها است. هدف از هک اخلاقی بهبود امنیت شبکه یا سیستم ها از طریق رفع آسیب پذیری های موجود در حین آزمایش است.

هکرهای اخلاقی همان روش ها و ابزارهایی را که توسط هکرهای مخرب مورد استفاده قرار می گیرند را به همراه مجوز و به منظور بهبود امنیت و دفاع از سیستمها و شبکه ها استفاده می کنند.

این ۵ فاز عبارتند از:

- شناسایی (Reconnaissance)

- اسکن و انالیز (Scanning)

- گرفتن دسترسی (Gaining Access)

- حفظ دسترسی (Maintaining Access)

- پاک کردن ردپا (Covering Tracks)

شناسایی (Reconnaissance): اولین فاز در هکینگ است که در آن، هکر اطلاعاتی مفیدی از قبیل محدوده IP آدرس، شبکه، پرونده های DNS و غیره را از تارگت خود جمع آوری می کند. شناسایی دو نوع است:

- شناسایی فعال: در این فرآیند شما به طور مستقیم با سیستم کامپیوتری ارتباط برقرار می کنید تا اطلاعات کسب کنید. این اطلاعات می تواند بسیار دقیق باشد.

- شناسایی غیر فعال: در این فرآیند شما مستقیما به سیستم کامپیوتری متصل نخواهید شد. این فرایند برای جمع آوری اطلاعات ضروری میباشد.

اسکن و آنالیز (Scanning): پس از جمع آوری اطلاعات در مرحله شناسایی، مرحله بعدی، اسکن آسیب پذیری میباشد که هدف آن پیدا کردن آسیب پذیریها است. در این مرحله ابزارهای مختلفی برای جمع آوری اطلاعات به کار میروند که شامل اسکن پورت های باز، سرویس های فعال، نشانگرهای شبکه، نقاط ضعف و … میباشد.

گرفتن دسترسی (Gaining Access): پس از دو مرحله فوق، هکر اطلاعات کافی در مورد اهداف خود جمع آوری کرده و ممکن است از باگ های پیدا شده برای بهره برداری از سیستم شما استفاده کند. نفوذ اصلی در این مرحله اتفاق می افتد و تارگت مورد بهره برداری قرار می گیرد و دسترسی به سیستم آن به دست می آید.

حفظ دسترسی (Maintaining Access): پس از گرفتن دسترسی از سیستم هدف، گاهی اوقات هکر از این سیستم به عنوان پایگاهی برای حملات بیشتر استفاده می کند و از این طریق، کل شبکه را می تواند به خطر بیاندازد، بنابراین لازم است که دسترسی به دست آمده را حفظ کند. همچنین هک شده با نام سیستم زامبی شناخته میشود.

پاک کردن ردپا (Covering Tracks): پس از نفوذ به هر سیستم، امکان دارد رد پای دیجیتال هکر در آن سیستم بر جای بماند که هویت او را نشان می دهد. هکر باید مهارت های لازم برای حذف ردپای خود و نشانه های جرم را داشته باشد تا بعدها از طریق تکنیک های جرم یابی(Forensic) شناخته نشود. پس باید بعد از دسترسی گرفتن از سیستم هدف، هکر بتواند تمام ردپای خود را از روی سیستم هدف مانند لاگ های سیستم، فایل های temp، رجیستری… پاک کند.

بسیار عالی