بهترین روش برای تقسیم بندی شبکه

بهترین روش برای تقسیم بندی شبکه

تقسیم بندی شبکه در ابتدایی ترین سطح خود ، فرآیند تفکیک بخش خاصی از ترافیک شبکه است که می توانید به دلایل عملکردی ، امنیت و غیره باشد. برای جدا کردن دستگاه های شبکه ، می توان از پل ، سوییچ یا روتر استفاده کرد. تقسیم بندی شبکه برای محدود کردن خطرات در هنگام نفوذ به شبکه بسیار حیاتی می باشد.

برای مثال با استفاده از برنامه فیشینگ ، نفوذگر میتواند به داده های بسیار حیاتی و مهم دست پیدا کند. هدف ما این است که نفوذگر را در یک شبکه بی ضرر زندانی کنیم و در این امر تقسیم بندی شبکه ایمن می تواند کمک کند.

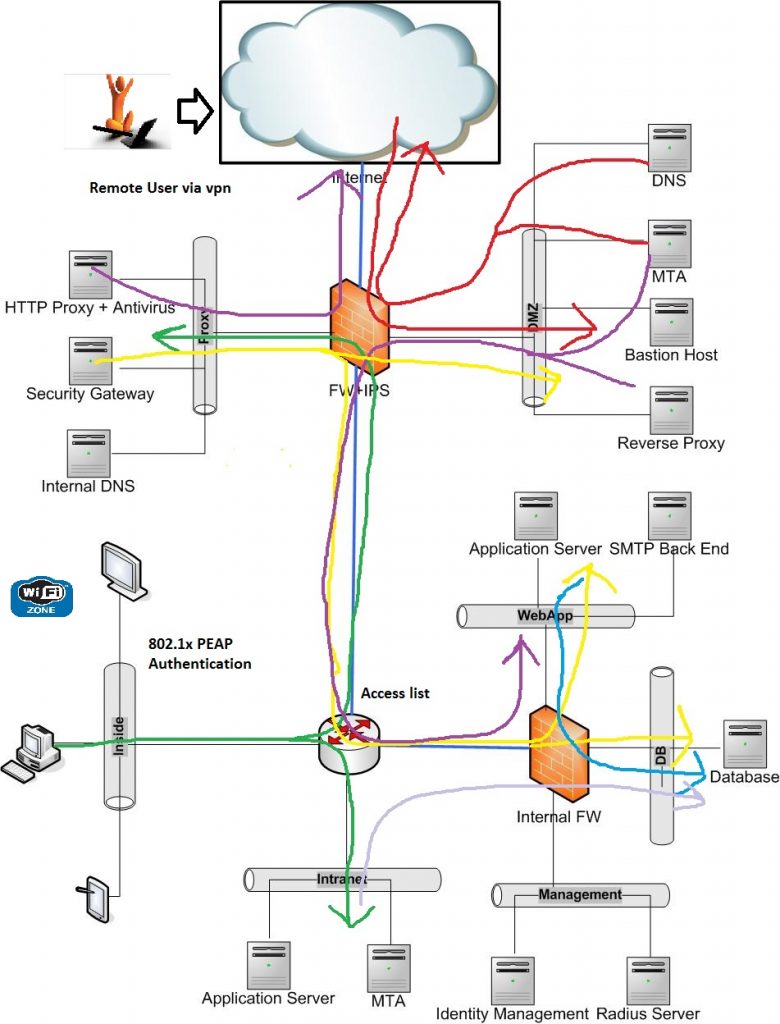

یک نمونه از تقسیم بندی شبکه منطقی پیشنهاد شده:

:نمونه ای از پروتکل های مهم در تقسیم بندی یک شبکه ایمن را میتوان به صورت زیر دسته بندی کرد

| Internet | DMZ | HTTP, HTTPS, SMTP, SSH, DNS |

| DMZ | Internet | DNS, SMTP |

| DMZ | Application Server | HTTP, HTTPS, SMTP |

| Application Server | DB | SQL |

| Security Gateway | Application Server | SSH, HTTP, HTTPS, SQL,SMTP |

| Inside | HTTP Proxy | HTTP, HTTPS |

| Inside | Security Gateway | SSH, HTTP, HTTPS, SQL |

| Inside | Management | Kerberos, Ldap, HTTPS, Radius |

| Inside | Intranet | HTTP, HTTPS, SMTP |

| Intranet | DB | SQL |

DMZ Segment Network

در شبکه های کامپیوتری محلی را به نام (DMZ (Zone Demilitarized تعریف می کنیم که به معنی منطقه غیرنظامی است. در زمنیه دیواره آتش به قسمتی از شبکه گفته میشود که نه قسمتی از شبکه داخلی و نه قسمتی از اینترنت است. در حقیقت یک زیرشبکه منطقی یا فیزیکی است که خدمات خارجی یک سازمان را برای یک شبکه نامطمئن و بزرگتر خارجی، معمولا اینترنت، به نمایش میگذارد.

هدف DMZ افزودن یک لایه امنیتی اضافی به یک LAN است. یک مهاجم خارجی تنها به تجهیزات موجود در DMZ دسترسی دارد و نمیتواند به کل شبکه دسترسی داشته باشد. در واقع DMZ ناحیه ای بین شبکه داخلی شما (trusted) و شبکه عمومی (untrusted) است.

سرور هایی را که باید از اینترنت قابل دسترسی باشند (مانند Web Server، Mail server، Server FTP و DNS Server) را در DMZ قرار می دهیم. این سیاست مطابق الگوی دفاع لایه به لایه است. به این ترتیب می توانیم راه برقراری ارتباط از اینترنت به داخل شبکه را به طور کامل مسدود کنیم. برای ایجاد لایه های بیشتر می توان بیش از یک DMZ در شبکه ایجاد کرد.

تعداد Device های امنیت شبکه به تعداد dmz ها و موارد دیگری بستگی دارد و با توجه به ساختار شبکه هر سازمان، میزان حساسیت و برخی پارامتر های دیگر تعیین می شود.

WebApp Segment Network

در این بخش پیشنهاد میشود که تمام برنامه کاربردی وب میزبانی شده توسط سرورهای برنامه را قرار دهید. و فقط پورت های خدمات داخل DMZ باید باز باشند.

Proxy Network

پراکسی یا پراکسی سرور برنامه واسطه ای بین کاربر داخلی شبکه و اینترنت است که قابلیتهای فراوانی در راستای حفظ امنیت، نظارت مدیریتی، کنترل کاربران و سرویسهای ذخیرهسازی دارد. پراکسی سرور امکان ایجاد فیلترهایی خاص را برای امنیت بیشتر در شبکه فراهم میکند، قابلیت ذخیرهسازی، سرعت دستیابی به اطلاعات را بالا میبرد و با سیستمهای تصدیق هویت و تغییر هویت، ضامن امنیت در شبکه داخلی سازمان است و نیز امکان ثبت گزارش کامل کارکردش را دارد.

همچنین قابلیت مسدود کردن محتویات آسیبرسان و بررسی تبعیت از قوانین برقرار شده در شبکه را دارا میباشد. پراکسی سرور امکان استفاده از اکثر پروتکلهای محلی را فراهم میآورد و امکان رمز کردن دادهها را نیز دارد. پراکسیها انواع مختلفی دارند که هر یک کار خاصی را انجام میدهد، که از آن جمله میتوان FTP، HTTP، SMTP و DNS را نام برد.

نتیجه گیری

تقسیم بندی شبکه باعث میشود تا انتشار بدافزار ها در شبکه به سختی صورت گیرد. برای مثال در صورت نبودن یک تقسیم بندی مناسب در یک شبکه، هر کسی در یک شبکه ضعف می توانید با کلیک بر روی یک فایل ضمیمه ایمیل و یا کلیک بر روی یک لینک آلوده، بدافزارها را در شبکه گسترش دهد. تقسیم شبکه خوب به ما کمک می کند تا مقابله با این حملات را افزایش دهیم.